Il consolidamento del carico di lavoro e la sicurezza massimizzano IA e ML

Contributo di Editori nordamericani di DigiKey

2020-01-27

La maggiore connettività resa possibile da Internet delle cose (IoT) consente agli sviluppatori di consolidare i carichi di lavoro sia localmente che nel cloud. Come risultato, molti sistemi complessi sono in grado di fare di più con meno e di portare sull'edge capacità avanzate come l'intelligenza artificiale (IA) e l'apprendimento automatico (ML).

Molte applicazioni embedded, industriali, automotive e medicali possono trarre benefici da IA e ML. Ad esempio, i sistemi industriali possono utilizzare l'elaborazione della visione, le reti neurali e altri tipi di algoritmi complessi per migliorare la produzione e l'efficienza. Per farlo, devono essere in grado di elaborare in tempo reale grandi quantità di dati.

Alcune applicazioni hanno il grande vantaggio di potersi connettere al cloud per accedere a enormi risorse di elaborazione. Ad esempio, i sistemi industriali possono inviare al cloud i dati sulle prestazioni affinché vengano successivamente elaborati per valutare se i macchinari funzionano come previsto. Quando vengono rilevate delle anomalie nei dati, si può intervenire per correggere il funzionamento - sia manualmente che attraverso la regolazione degli algoritmi operativi - per migliorare le prestazioni e rimandare la manutenzione futura.

Molte applicazioni non possono però tollerare la latenza dell'accesso al cloud. I veicoli autonomi, ad esempio, devono elaborare rapidamente i flussi video per prendere decisioni di guida in tempo reale che possono incidere sulla sicurezza del conducente. In modo analogo, i sistemi industriali che utilizzano l'elaborazione della visione devono agire sulla base di quei dati senza rallentare materialmente la linea di produzione.

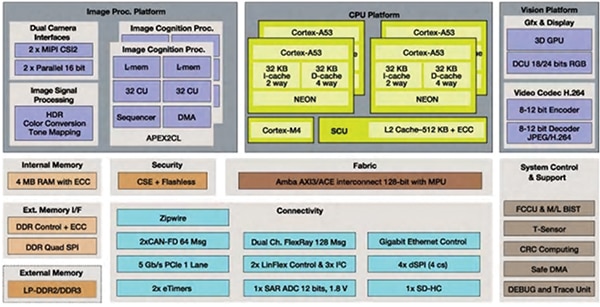

Figura 1: Processori come S32V234 di NXP permettono nuovi livelli di visione in tempo reale e di elaborazione della rete neurale in un'ampia gamma di applicazioni combinando sullo stesso chip più processori. S32V234 combina un processore di segnali di immagine (ISP) con un'unità di elaborazione grafica 3D (GPU) e due acceleratori di visione APEX-2. (Immagine per gentile concessione di NXP)

Figura 1: Processori come S32V234 di NXP permettono nuovi livelli di visione in tempo reale e di elaborazione della rete neurale in un'ampia gamma di applicazioni combinando sullo stesso chip più processori. S32V234 combina un processore di segnali di immagine (ISP) con un'unità di elaborazione grafica 3D (GPU) e due acceleratori di visione APEX-2. (Immagine per gentile concessione di NXP)

Processori come la serie S32V2 di NXP permettono nuovi livelli di visione in tempo reale e di elaborazione della rete neurale in un'ampia gamma di applicazioni. S32V234, ad esempio, combina un processore di segnali di immagine (ISP) con un'unità di elaborazione grafica 3D (GPU) e due acceleratori di visione APEX-2 (Figura 1). L'MPU offre affidabilità di grado automotive e importanti capacità di sicurezza funzionale necessarie per i sistemi avanzati di assistenza alla guida (ADAS). Integra anche sicurezza basata sull'hardware e capacità di crittografia per garantire l'integrità dei dati e proteggere i sistemi dagli hacker.

La sicurezza sull'edge

Il consolidamento delle risorse di elaborazione a livello locale e il trasferimento delle funzionalità IA e ML sull'edge hanno degli svantaggi. La sicurezza è quello principale. I tre modi in cui gli sviluppatori devono considerare la sicurezza nelle applicazioni intelligenti sull’edge sono la protezione dell'integrità, della privacy e della proprietà intellettuale.

Proteggere l'integrità: alterare il codice del sistema non è l'unico modo per violare un sistema. Ad esempio, i sistemi intelligenti prendono decisioni basate su dati in tempo reale. Se si riesce a modificare i dati dietro queste decisioni, si può controllare il sistema. Si pensi a un motore industriale che implementa la manutenzione predittiva. Quando i dati mostrano che il motore è sotto stress, un algoritmo può regolare il funzionamento per alleggerirne il carico e prolungarne la durata. Ma è possibile anche il contrario. Un hacker che riesce a modificare i dati del motore in ingresso può ingannare un algoritmo di regolazione e aumentare di fatto le sollecitazioni del motore, causando guasti o danni al sistema. Immaginiamo cosa potrebbe accadere se la macchina fosse un dispositivo medico che viene hackerato per diagnosticare come sani pazienti che invece non lo sono. Il rischio per i sistemi potrebbe provenire dagli utenti stessi. Ad esempio, una persona o un'azienda potrebbe voler hackerare il proprio contatore per "ridurre" i consumi e pagare una bolletta più bassa.

Proteggere la privacy: se da un lato la necessità di proteggere la privacy degli utenti può essere una questione controversa, dall'altro leggi come l'Health Insurance Portability and Accountability Act (HIPAA) e la General Data Protection Regulation (GDPR) rendono sempre più onerosa la mancata gestione della privacy. Pensiamo a qualsiasi applicazione IoT che raccoglie dati su un utente, specie quelli delle apparecchiature mediche. Se le informazioni degli utenti vengono compromesse, l'azienda rischia di incorrere in sanzioni potenzialmente molto pesanti.

Proteggere la proprietà intellettuale: con la disponibilità di dati in tempo reale e di risorse di elaborazione a basso costo sull'edge, le aziende hanno un'enorme opportunità di aggiungere valore ai propri prodotti tramite IA e ML. Dato che è qui che si concentrerà gran parte dei loro sforzi di sviluppo, la proprietà intellettuale costituirà il loro patrimonio più importante.

È infatti la proprietà intellettuale che differenzia molte aziende dalla concorrenza, soprattutto dagli imitatori che entrano in mercati che sono stati aperti di recente grazie all'innovazione. Se è facilmente accessibile - ad esempio può essere copiata dalla memoria di un processore - gli OEM potrebbero scoprire che quanto hanno investito nella proprietà intellettuale porta di fatto vantaggi ad altre aziende. Per evitare che ciò accada, gli OEM hanno bisogno di un modo robusto per proteggere il loro firmware e impedire che il codice dell'applicazione venga copiato.

Per affrontare questi rischi, i sistemi devono implementare la sicurezza per proteggere l'integrità e la privacy dei dati e la proprietà intellettuale del sistema. Ciò significa che i sistemi basati su IoT devono proteggere i dati e il codice non solo quando passano su Internet, ma anche all'interno del processore in cui risiedono.

Questa sicurezza va implementata nell'hardware. Quindi servono non solo algoritmi di crittografia, ma anche meccanismi che impediscano l'esposizione dei dati e del codice. Si pensi a un codice conservato nella memoria flash esterna e poi caricato in un processore. Per essere protetto, il codice deve essere criptato nella flash, altrimenti un hacker potrebbe leggerlo dal bus di memoria quando viene caricato nel processore. Inoltre, il firmware del processore deve essere sicuro. Se il firmware non è sicuro, un hacker potrebbe caricare del codice maligno nel processore, che potrebbe poi leggere e decifrare il codice memorizzato nella flash.

Figura 2: La serie Sitara di Texas Instruments rappresenta un validissimo portafoglio di processori che supportano le funzioni di sicurezza richieste per realizzare sistemi sicuri. (Immagine per gentile concessione di Texas Instruments)

Figura 2: La serie Sitara di Texas Instruments rappresenta un validissimo portafoglio di processori che supportano le funzioni di sicurezza richieste per realizzare sistemi sicuri. (Immagine per gentile concessione di Texas Instruments)

La serie Sitara di Texas Instruments è un ottimo esempio di processori embedded potenti che supportano le funzioni di sicurezza richieste per realizzare sistemi sicuri (Figura 2). Con le famiglie AM335x, AM4x, AM5x e AM6x, gli sviluppatori possono realizzare robuste applicazioni Impresa 4.0 dotate di maggiori prestazioni e connettività.

La sicurezza Sitara utilizza l’avvio sicuro, che è la base di un processore sicuro. L’avvio sicuro stabilisce una radice di attendibilità per il sistema verificando l'integrità del firmware di avvio. Partendo da questa radice nota e affidabile, è possibile costruire in modo sicuro il resto del sistema utilizzando tecnologia di crittografia standard come AES e 3DES. Inoltre, il codice può essere memorizzato criptato in una flash esterna, garantendo così la sua integrità e proteggendo la proprietà intellettuale da eventuali furti. Con una base di codice sicura, gli OEM possono garantire sia l'integrità che la privacy dei dati all'interno del sistema.

Il consolidamento dei carichi di lavoro sull'edge consente ai sistemi di implementare l'intelligenza artificiale e l'apprendimento automatico per aumentare la produttività e l'efficienza dei sistemi in tutte le applicazioni. I processori integrati di oggi, come S32V2, offrono potenti capacità in un singolo chip, consentendo applicazioni completamente nuove. Inoltre, gli OEM possono ideare nuove funzionalità che si basano sull'accesso ai dati in tempo reale.

Via via che l'elaborazione dei dati si sposta verso l'edge, però, le preoccupazioni in materia di sicurezza aumentano. Per assicurare l'integrità e la privacy dei dati e proteggere la proprietà intellettuale, i processori devono integrare funzioni di sicurezza avanzate. I processori embedded come quelli della serie Sitara integrano capacità di sicurezza quali il boot sicuro e la decodifica basata su hardware per consentire agli OEM di realizzare sistemi veramente sicuri. In questo modo, gli OEM possono ridurre al minimo i rischi per la sicurezza e le potenziali perdite per gli utenti finali.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.