Hacking di software e hardware a confronto

La crittografia, che sia hardware o software, minimizza le violazioni della sicurezza e aggiunge livelli di protezione per salvaguardare i dati. Vi sono tuttavia delle differenze nell'uso della crittografia hardware o software.

La crittografia software in genere protegge i dispositivi di un'organizzazione, data la sua convenienza e facilità di aggiornamento. Questa opzione, in grado di proteggere dati a riposo, memorizzati e in transito, viene spesso affiancata da funzioni che rafforzano e integrano la crittografia.

Per contro, la crittografia basata su hardware è presente sulla sicurezza su scheda di un dispositivo ed esegue la crittografia e decrittografia senza la necessità di software aggiuntivi, proteggendo il sistema dalla contaminazione, da codice dannoso o vulnerabilità. Tale opzione, usata per lo più per proteggere dati sensibili su dispositivi portatili, salvaguarda anche dati a riposo. Per proteggere al meglio unità con dati sensibili si possono utilizzare chiavi hardware per salvaguardare i dati anche nel caso in cui le unità vengano rubate. Le soluzioni hardware sono più costose e necessitano di aggiornamenti della piattaforma hardware anziché solo software, più convenienti.

Punti deboli software

Bisogna ricordare che ancora oggi, a vent'anni dall'inizio di questo secolo, vi sono aziende che non proteggono come dovrebbero i loro dati, ad esempio non aggiornano, potenziano o cambiano le password, non impiegano più metodi di protezione e, spesso, non modificano i codici di accesso dei dispositivi che collegano alle reti. Così facendo, lasciano a disposizione degli hacker molti punti deboli che sarebbe invece facile eliminare.

Ulteriori punti dolenti nella sicurezza includono, tra tanti altri:

- Mancanza di una crittografia forte sui dati memorizzati

- Presenza di troppi dati in una memoria troppo limitata, soprattutto in app per dispositivi mobili scritte in C/C++, particolarmente vulnerabili a riversamenti buffer

- Accesso diretto a dati tramite servizi e API non sicuri

- Accesso non controllato a file di registro, che permette agli hacker di tracciare i punti deboli della sicurezza

- Riutilizzo di codice che può portare del codice parassita da altre fonti

- Utilizzo da parte degli hacker di strategie di path traversal per lanciare un attacco dot-dot-slash

- Cross-site scripting, grazie al quale gli hacker eseguono del codice nei browser dei visitatori del vostro sito web

- Autenticazione insufficiente oltre al semplice accesso

Punti deboli hardware

I punti deboli hardware dipendono per lo più da com'è stato progettato un circuito per proteggere le chiavi private dagli attacchi. Le falle nella sicurezza che portano al successo di tali attacchi includono, tra tante altre:

- Intercettazione di onde elettromagnetiche in un attacco di un canale laterale elettromagnetico

- Assenza di un MCU con una funzione di debug sicura

- Assenza di tecniche anti-manomissione che indichino se si è verificata una manomissione e che, nel caso, eliminino dalla memoria una chiave privata

- Assenza di un avvio sicuro

Possibili soluzioni

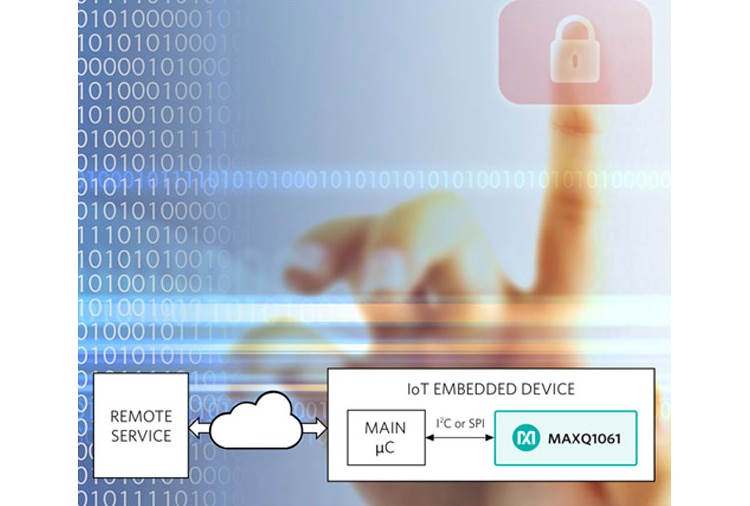

Sul mercato sono disponibili diverse soluzioni per la sicurezza e il loro numero cresce di continuo. Ecco alcuni consigli da tenere a mente. Utilizzate un nucleo di sicurezza basato su hardware. Wireless Gecko Series 2 di Silicon Labs, ad esempio, presenta un nucleo di sicurezza integrato. Ecco un video di anteprima per questa tecnologia annunciata di recente.

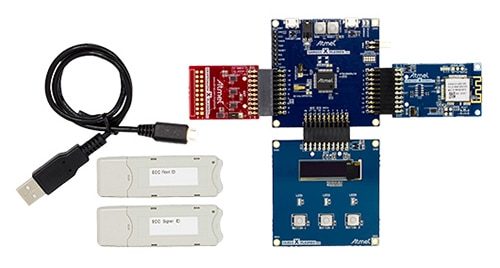

Prendete in considerazione lo starter kit CryptoAuthentication SOIC XPro di Microchip, con una SAMD21-XPRO, una scheda con zoccoli AT88CKSCKTSOIC-XPRO e dispositivi di autenticazione crittografata di esempio. Insieme al Crypto Evaluation Studio (ACES) di Microchip, il kit è compatibile con tutti i dispositivi di autenticazione crittografata, inclusi ATECC608A, ATECC508A, ATECC108A, ATSHA204A e ATAES132A.

Il kit di provisioning sicuro AWS Zero Touch, sempre di Microchip, è una piattaforma di sviluppo e prototipazione completa per il provisioning dei dispositivi IoT di AWS. Come mostrato nella Figura 1, include tre schede add-on (ATCRYPTOAUTH-XAWS) personalizzate, ciascuna contenente un ECC508 configurato per AWS per provisioning sul posto tramite script kit signer. Include anche script secure root e signer provisioning. Il kit si basa sulla piattaforma modulare Xplained PRO e permette di sperimentare con diversi processori, connettività e moduli di interfaccia per l'interazione umana.

Figura 1: Il kit di provisioning sicuro AWS Zero Touch di Microchip facilita la progettazione rapida e semplice di dispositivi IoT conformi alle nuove normative di sicurezza AWS. (Immagine per gentile concessione di Microchip)

Figura 1: Il kit di provisioning sicuro AWS Zero Touch di Microchip facilita la progettazione rapida e semplice di dispositivi IoT conformi alle nuove normative di sicurezza AWS. (Immagine per gentile concessione di Microchip)

Il kit di sviluppo OM-SE050ARD di NXP aiuta a valutare le funzioni della famiglia di prodotti SE050 e semplifica lo sviluppo di applicazioni IoT sicure (Figura 2). L'elemento per la sicurezza EdgeLock per dispositivi IoT fornisce una root-of-trust a livello di CI e garantisce una sicurezza end-to-end vera, da fronte a cloud, senza la necessità di scrivere del codice per la sicurezza.

Figura 2: OM-SE050ARD di NXP è un kit di sviluppo flessibile e semplice per la famiglia di prodotti EdgeLock SE050. (Immagine per gentile concessione di NXP)

Figura 2: OM-SE050ARD di NXP è un kit di sviluppo flessibile e semplice per la famiglia di prodotti EdgeLock SE050. (Immagine per gentile concessione di NXP)

Un altro kit per aiutarvi a rendere più sicuri i vostri progetti è lo starter kit Blockchain Security 2Go di Infineon Technologies, per raggiungere il massimo in termini di sicurezza in modo facile e rapido. Il kit comprende schede NFC pronte per l'uso per la generazione di chiavi sicure, metodi di accesso, protezione dei pin, software incluso su scheda compatibile con comandi per la gestione delle chiavi, creazioni di firme, autenticazione PIN e accesso all'hub blockchain di Infineon. Uno dei possibili usi di Blockchain è la gestione dell'identità, usata come base per un sistema di autenticazione.

Oggigiorno, gli attacchi sono anche troppo frequenti e sempre più sofisticati. Iniziate a proteggere sia il fronte software che quello hardware e non lasciate via libera ai malintenzionati. Dopodiché, individuate i vostri punti deboli e analizzate le opzioni mano a mano disponibili.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum