Dispositivi medici IoT e indossabili sicuri by design

2020-09-15

Gli attacchi informatici ai dispositivi medici connessi sono in aumento - e lo sono ancor più degli attacchi che prendono di mira i sistemi medici. Come dice la Harvard Business Review (HBR): "gli attacchi ai sistemi medici sono spaventosi, ma quelli dei dispositivi medici potrebbero essere anche peggio". Wired, invece, scrive che "i dispositivi medici sono il prossimo incubo in fatto di sicurezza".

Per garantire la sicurezza dei dispositivi medici, è necessario soddisfare i requisiti stabiliti dalla Food and Drug Administration (FDA) e altri standard di sicurezza, ma questo è più facile a dirsi che a farsi quando si progettano dispositivi medici indossabili e per l'Internet delle cose (IoT).

La sicurezza dei dispositivi medici indossabili può essere più problematica

Le sfide alla sicurezza per i dispositivi endpoint in una postazione fissa sono elevate. Ma le sfide alla sicurezza per gli indossabili sono maggiori. Ecco i motivi principali:

- Il dispositivo potrebbe non essere quello corretto

- Chi lo indossa può andare in giro e trovarsi quasi ovunque

- Il dispositivo può essere utilizzato anche dalla persona sbagliata

Si possono tuttavia attuare misure di sicurezza per determinare se l'apparecchio è autorizzato ad inviare dati. Prendete ad esempio l'Apple Watch. A parte le sue capacità di rilevamento delle cadute, l'API di Apple Watch richiede che faccia quanto segue:

- Comunicare all'utente la necessità di concedere l'autorizzazione sull'iPhone

- Mostrare all'utente la finestra di autorizzazione sanitaria sull'iPhone

- Effettuare la chiamata una volta completata l'autorizzazione sull'iPhone

- Gestire il risultato dell'autorizzazione dall'iPhone sull'Apple Watch

Oltre a sapere se il dispositivo è autorizzato ad inviare dati, è anche necessario determinare se è stato oggetto di spoofing, se c'è un altro dispositivo che invia dati e se il dispositivo sta inviando i dati giusti. È inoltre necessario implementare un controllo per verificare se l'invio dei dati è accurato e se i dati sono stati prelevati al momento giusto.

Norme di sicurezza per i dispositivi medici

Il primo passo per soddisfare i requisiti di sicurezza della FDA e altri requisiti di sicurezza è esserne consapevoli. Ecco i requisiti sanitari digitali che devono essere soddisfatti per evitare imbarazzanti e costose violazioni della sicurezza:

- Raccomandazioni dell'FDA – Nella sua bozza del 2018, l'FDA divide i rischi di sicurezza informatica in livello 1 (rischio di sicurezza informatica superiore) e livello 2 (rischio di sicurezza informatica standard). Il livello 1 ha due criteri: (i) il dispositivo si connette a un altro prodotto o rete (cablata o wireless) e (ii) un incidente di sicurezza informatica potrebbe causare danni diretti a più pazienti. L'FDA raccomanda le seguenti misure di sicurezza: autenticazione, crittografia, identificazione, autorizzazione e correzione. Anche se la guida non è obbligatoria, è necessario prestarvi attenzione. Questa guida è ancora in forma abbozzata a partire dalla metà del 2020, ma è probabile che venga adottata in qualsiasi momento. Si consiglia di utilizzare questa guida per qualsiasi nuovo dispositivo. È simile, ma più dettagliata rispetto alle precedenti linee guida del 2014, che sono ancora in vigore.

- NIST Cybersecurity Framework – Le raccomandazioni dell'FDA si basano sul NIST Cybersecurity Framework. Il livello 1 raccomanda quanto segue:

- Prevenire l'uso non autorizzato limitando l'accesso solo agli utenti e ai dispositivi attendibili, nonché autenticare e controllare l'autorizzazione dei comandi critici per la sicurezza.

- Garantire contenuti affidabili mantenendo l'integrità del codice, dei dati e dell'esecuzione.

- Assicurare la riservatezza dei dati.

- Progettare il dispositivo per rilevare tempestivamente le minacce alla sicurezza informatica.

- Progettare il dispositivo per rispondere e contenere l'impatto di un potenziale incidente di sicurezza informatica.

- Progettare il dispositivo per recuperare le capacità o i servizi compromessi a causa di un incidente di sicurezza informatica.

La progettazione di livello 1 consiglia anche l'implementazione di misure di resilienza come la verifica e l'autenticazione crittografica, la configurazione sicura e la BOM di sicurezza informatica (CBOM).

Il livello 2 ha le stesse raccomandazioni, ma gli elementi possono essere ignorati se una logica basata sul rischio dimostra che non sono appropriati.

- HIPAA (Patient Data Privacy) – La legge sulla portabilità e la responsabilità dell'assicurazione sanitaria (HIPAA) è separata dalla sicurezza. Ma la sicurezza deve essere presente per soddisfare l'HIPAA. Ecco i suoi requisiti:

- Assicurarsi che la progettazione delle norme di sicurezza siano incentrate sull'utente

- Abilitare la sicurezza end-to-end, dal dispositivo al database e il controllo degli accessi fisici al database

- Se i dati vengono trasmessi senza l'identificazione del paziente, non esiste alcun rischio per la privacy. Far corrispondere un codice con il nome del paziente nel database.

- Requisiti di sicurezza CE – I requisiti CE non sono così specifici come le linee guida FDA, ma sono simili: i dispositivi devono essere sicuri, efficaci e protetti. Pone l'attenzione sulla protezione dei dati (v. GDPR), che è più severa dei requisiti statunitensi sui dati dei pazienti.

I documenti applicabili comprendono l'Allegato I dei regolamenti sui dispositivi medici (MDR), EN62304 sul software e EN14971 sull'analisi dei pericoli. Le pratiche richieste sono le seguenti:- Pratica 1: Gestione della sicurezza

- Pratica 2: Specifica dei requisiti di sicurezza

- Pratica 3: Sicuro by design

- Pratica 4: Implementazione sicura

- Pratica 5: Verifica della sicurezza e test di convalida

- Pratica 6: Gestione delle questioni relative alla sicurezza

- Pratica 7: Gestione degli aggiornamenti di sicurezza

- Pratica 8: Linee guida per la sicurezza - documentazione

È responsabilità del produttore determinare i requisiti minimi per l'ambiente operativo relativi alle caratteristiche della rete IT e alle misure di protezione IT che non ha potuto implementare attraverso la progettazione del prodotto. Ciò significa che il produttore è responsabile di fornire all'utente le informazioni necessarie per far funzionare il dispositivo su una rete sicura, anche se il produttore non fornisce la rete.

Adottare un approccio di sicurezza by design

Gli standard di sicurezza dei dispositivi medici sono fondamentali per la progettazione di dispositivi indossabili e IoT, ma soddisfare questi requisiti non è un compito facile. L'unico modo per soddisfare i requisiti di sicurezza è l'approccio "sicurezza by design", che offre vari vantaggi, tra cui:

- Rimozione efficace e tempestiva dei difetti di sicurezza

- Sicurezza incorporata non aggiunta

- Riduzione del rischio di responsabilità civile

- Sistemi più resilienti

- Costi inferiori

Come implementare la sicurezza by design

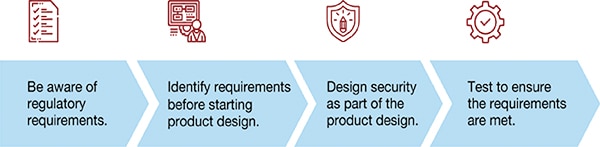

In primo luogo, bisogna essere consapevoli dei requisiti normativi. Identificare i requisiti del prodotto prima di iniziare la progettazione di un prodotto. Progettare la sicurezza come parte dello sviluppo e dei test del prodotto per garantire che tutti i requisiti siano soddisfatti.

Figura 1: Come implementare la sicurezza by design (Immagine per gentile concessione di Voler Systems)

Figura 1: Come implementare la sicurezza by design (Immagine per gentile concessione di Voler Systems)

Essere consapevoli e individuare i requisiti normativi è solo un risvolto della medaglia

Nella progettazione di un dispositivo medico è necessario tener conto anche dei seguenti elementi:

- Scelta della tecnologia. Il dispositivo si basa su una tecnologia collaudata?

- Punti deboli della tecnologia. La piattaforma tecnologica ha avuto successi comprovati?

- Progettazione del sistema. Dove sono i rischi nel sistema? I dati statici hanno vulnerabilità diverse rispetto ai dati dinamici.

- Valutazione del rischio. Il rischio complessivo dovrebbe essere suddiviso in singoli elementi, ciascuno con un rischio e uno sforzo specifici.

- Crittografia. Qual è il livello di crittografia necessario? Un livello troppo alto richiede più potenza e più tempo.

- Criptatura. La criptatura (o cifratura) non significa solo proteggere i dati con un algoritmo. La gestione delle chiavi di sicurezza è più importante.

- Rilevazione delle minacce. Come si può individuare una minaccia prima che si verifichi un danno?

- Test di penetrazione. Assumere hacker etici per tentare di infiltrare il sistema.

- Sviluppatori. Sono coinvolti nella modellazione delle minacce? Sono a conoscenza della pratica di sicurezza by design dell'azienda?

- Manutenibilità. I requisiti di manutenibilità e gli strumenti per misurarla sono presenti?

- Privacy by design. La privacy è inclusa nell'approccio di progettazione (HIPAA e GDPR)?

- Altri miglioramenti. Come si può implementare il miglioramento e lo sviluppo continuo dei dispositivi? La sicurezza diventerà più difficile durante la vita del prodotto.

Per attuare con successo tutte queste misure, assumete ingegneri di IoT o un consulente esterno affidabile. Voler, ad esempio, è stata scelta per sviluppare il XEEDA Wallet - il primo portafoglio hardware di criptovaluta al mondo per smartphone. Voler ha implementato la sicurezza by design in ogni fase dello sviluppo del prodotto e ha progettato il dispositivo con una sicurezza molto elevata (EAL Livello 5), utilizzando l'autenticazione multifattoriale, le caratteristiche di sicurezza biometriche integrate e altre misure di sicurezza critiche. Voler ha completato l'impegnativo progetto nei tempi previsti senza sforare il budget.

Conclusione

Con l'aumento della sicurezza informatica e della privacy nell'ambito dell'assistenza sanitaria, la sicurezza dovrebbe diventare una priorità assoluta nella progettazione. È necessario soddisfare i requisiti di sicurezza FDA, CE e altri per garantire che i dispositivi siano a prova di errore ed evitare le costose e imbarazzanti conseguenze delle violazioni alla sicurezza.

Voler può aiutare a progettare la sicurezza by design per qualsiasi dispositivo e offre una guida esperta sulla progettazione e lo sviluppo di dispositivi IoT e indossabili di nuova generazione. Voler aiuta anche nella scelta della giusta tecnologia e nella determinazione della giusta combinazione di componenti elettronici per garantire sicurezza e affidabilità.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.