Tranquillità nel mondo wireless IIoT

Contributo di Editori europei di DigiKey

2017-08-24

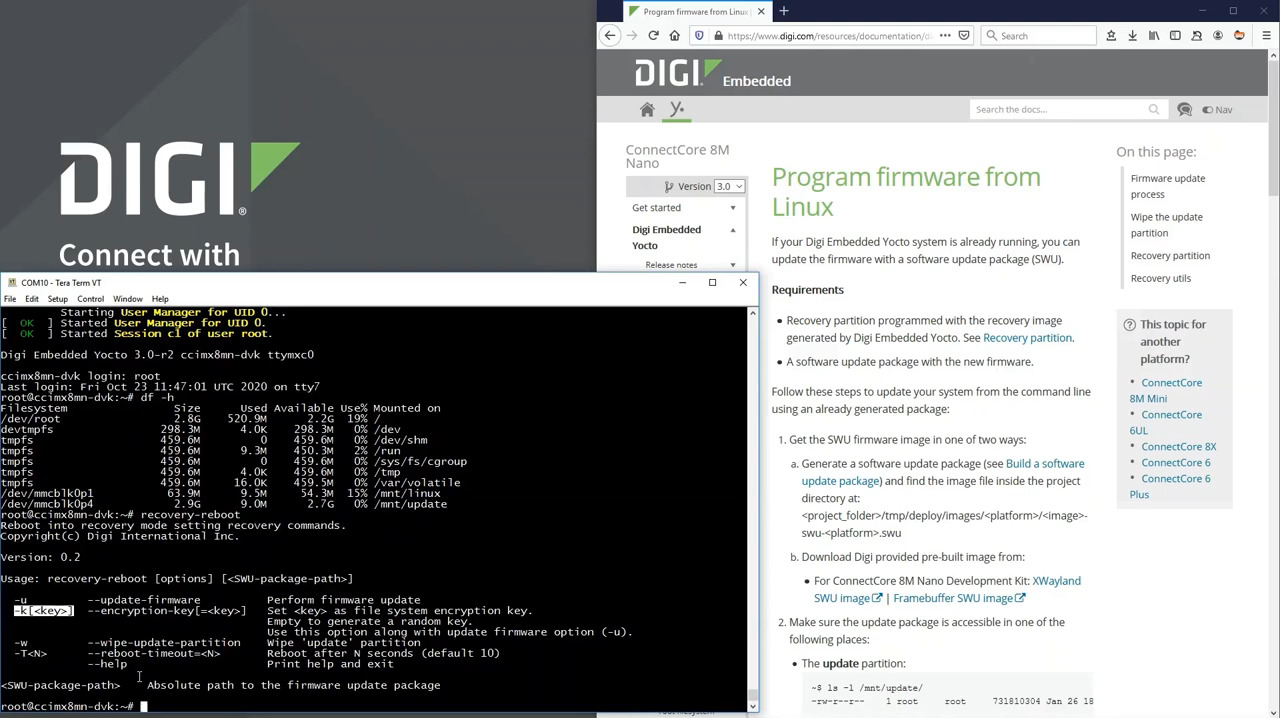

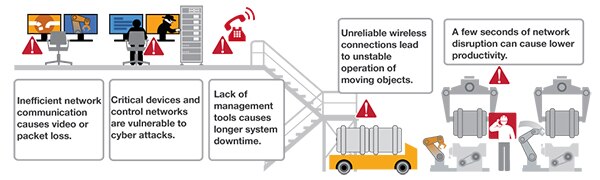

Le comunicazioni wireless offrono vantaggi significativi nel campo dell'automazione e del controllo dei processi industriali. Il numero di dispositivi wireless in qualsiasi operazione industriale automatizzata è notevolmente aumentato. I dispositivi sono tutti connessi per dare origine all'Internet delle cose industriale (IIoT) composto da apparecchiature, router e sensori. Ciascuno ha requisiti e necessità di comunicazione specifiche.

Azionare un processo in un ambiente di controllo così esteso, è piuttosto complesso e può porre notevoli sfide. Si pensi ad esempio che più fonti di dati richiedono diversi protocolli e tipi di dati. Dati, voce, video e segnali di controllo - una rete IIoT deve disporre della larghezza di banda e dell'intelligenza per la gestione della rete necessarie per evitare la perdita di dati dovuta alla semplice interruzione del segnale o ad un atto da parte di malintenzionati. In queste situazioni, la perdita di dati è la perdita di produttività.

Figura 1: Panoramica sull'IIoT.

Nel campo dell'IIoT, i dispositivi devono essere abbastanza robusti da sopportare l'ambiente industriale. Lo scenario industriale può variare molto da una struttura medica sterile alle viscere di una miniera di uranio. Le soluzioni devono essere flessibili e affidabili. I dispositivi devono anche tollerare sbalzi di temperatura, urti, vibrazioni e rischi specifici del luogo di lavoro, oltre a dover essere conformi alle norme locali e nazionali. E forse, cosa ancora più importante, il sistema deve garantire sicurezza e affidabilità. Il danneggiamento dei dati a causa di pirati informatici nella rete o di software malevolo è una problematica importante quando si parla di funzionamento dell'IIoT wireless. Un sistema non sicuro mette in pericolo i sistemi operativi e i dispositivi, oltre alle maestranze.

Il percorso verso l'automazione industriale riguarda l'efficienza del processo e la massimizzazione della produttività. Il compito di IIoT è raccogliere dati, analizzare le tendenze, effettuare decisioni informate tramite i dispositivi collegati e, in ultima analisi, massimizzare la produttività. I vantaggi della tecnologia IIoT sono ben noti. L'implementazione richiede notevole prudenza e avvedutezza. Per garantire operazioni efficienti e sicure in una rete wireless, è essenziale adottare una pianificazione intelligente e apparecchiature di qualità. Quando si aggiunge un dispositivo alla rete, sono preferibili le comunicazioni wireless, grazie alla facilità di installazione e ai risparmi ottenibili.

La sfida per gli sviluppatori di embedded è progettare una piattaforma da cui poter costruire una soluzione sicura, affidabile e robusta partendo da zero. Lo sviluppo di un progetto embedded partendo da zero può diventare un compito non facile anche per i tecnici più esperti e l'aggiunta di funzioni di sicurezza, oltre alle procedure di test esaustive, può richiedere molto tempo. Agevolare questo processo e contemporaneamente accelerare i tempi di commercializzazione ha portato molti team di sviluppo a scegliere di basare i propri progetti su un singolo modulo SBC (computer monoscheda) certificato, come ad esempio quello della famiglia ConnectCore 6UL di Digi International.

Costruire un dispositivo IIoT affidabile

Una buona scelta per qualsiasi progetto IIoT è la soluzione estremamente compatta proposta da Digi: il SOM (System on Module) ConnectCore® 6UL. Offre un sistema wireless sicuro, potente ed economico in un contenitore delle dimensioni di un francobollo. Per comodità è disponibile anche come SBC, ConnectCore® 6UL SBC Pro.

ConnectCore® 6UL SBC Pro è un sistema embedded ricco di funzioni, sicuro e pre-certificato. Basato su processore NXP i.MX6UL-2, ARM® Cortex®-A7, ospita inoltre un coprocessore multimediale. Questo disegno ultra-flessibile si integra facilmente in un progetto IIoT con costi e impegno di progettazione minimi.

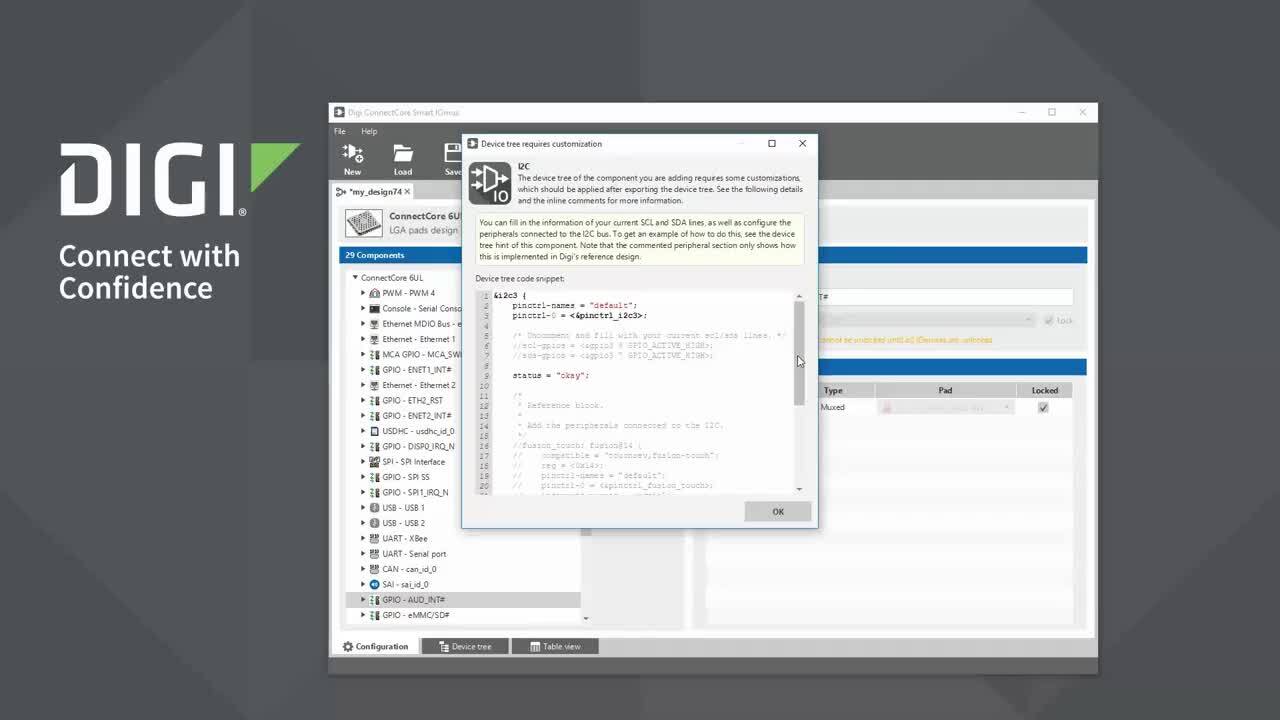

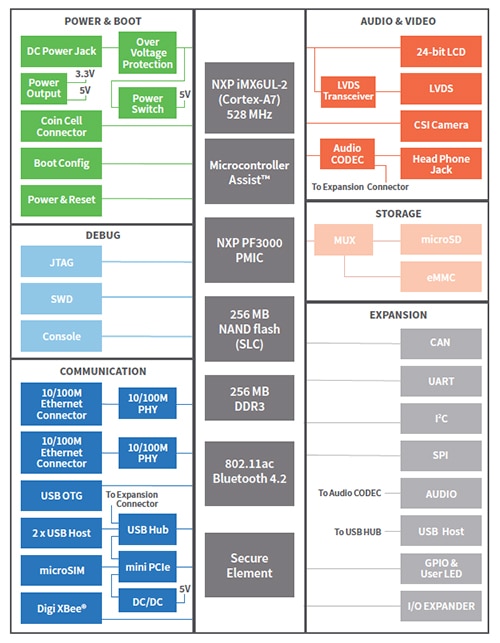

Figura 2: Diagramma a blocchi di ConnectCore® 6UL.

Gli ambienti tipici per queste applicazioni sono le strutture sanitarie, i trasporti e l'automazione industriale.

Uno dei vantaggi di un SBC come ConnectCore® 6UL sta nel fatto che è pre-certificato e predisposto per l'installazione sin dall'acquisto. Le periferiche di comunicazione standard sono Wi-Fi dual-band 802.11a/b/g/n/ac, Bluetooth 4.2 e Bluetooth Low Energy. È prevista anche la capacità di aggiungere connettività cellulare con impegno e costi minimi. Il Wi-Fi dual-band è efficiente nella gestione e nel miglioramento del throughput grazie al maggior numero di canali di comunicazione.

Questo SBC è sufficientemente robusto da resistere alla maggior parte delle installazioni industriali. Può sopportare un intervallo di temperatura da -40 a 85 °C e ambienti molto umidi; è dotato di numerose certificazioni IEC 60068 tra cui immunità a urti e vibrazioni. Con un fattore di forma di 100 x 72 mm, è abbastanza piccolo da adattarsi a praticamente qualsiasi contenitore di controllo ambientale.

Gli sviluppatori di applicazioni embedded saranno molto soddisfatti di poter lavorare con un SBC pre-certificato. Ciò che si mette in evidenza nel ConnectCore® 6UL è il fatto che include un framework di sicurezza completo e testato basato su Linux, TrustFence™, che fornisce ai tecnici gli strumenti per progettare prodotti connessi sicuri e affidabili. Questo approccio significa che le funzioni di sicurezza fondamentali possono essere realizzate all'interno di qualsiasi progetto IIoT come parte del processo di sviluppo principale e ciò invece di dover cercare e aggiungere queste funzioni di sicurezza sofisticate dopo aver creato il progetto iniziale dell'applicazione. La disponibilità di un completo kit di sviluppo ConnectCore 6UL permette di accelerare ulteriormente la progettazione della soluzione dal banco al prodotto finale.

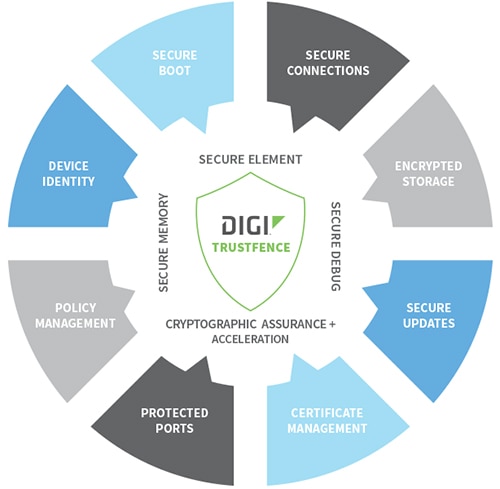

Figura 3: Suite di sicurezza TrustFence™.

Digi TrustFence aiuta a fornire sistemi di connessione sicuri, boot autenticato, porte ad accesso controllato, storage di dati crittografati e aggiornamenti software sicuri per proteggere i dati e l'integrità del dispositivo. Tutto ciò consente ai tecnici di dare una risposta al loro compito di implementare la sicurezza IIoT oltre a contenere al massimo i costi e i tempi di sviluppo.

Sicurezza come funzione intrinseca

In ConnectCore 6UL Yocto Linux, le funzionalità di TrustFence sono abilitate attraverso l'uso di un parametro di classe all'interno del file di configurazione conf/local.conf. Anche le funzionalità individuali di TrustFence sono abilitate in questo modo. Ad esempio, la funzione avvio sicuro consente di usare un dispositivo "aperto", dove non vi è nessun controllo dell'immagine di avvio, rispetto allo stato "chiuso" in cui solo le immagini U-Boot provviste di firma possono essere usate per avviare il dispositivo. A tale fine è utilizzata una chiave master programmabile una sola volta (OTPMK). Inoltre, l'avvio sicuro può operare in una modalità produttiva in cui le chiavi di autenticazione e crittografia del dispositivo sono protette e nella modalità di sviluppo in cui la firma digitale dell'immagine di avvio viene verificata prima dell'immagine da decrittografare, così da consentire l'avvio completo del dispositivo. Il metodo più diffuso di fornire una firma digitale è tramite l'uso di tecniche di crittografia asimmetrica in cui viene creata una coppia di chiavi (quella pubblica e quella privata).

Altre funzioni di sicurezza disponibili fra le capacità TrustFence di ConnectCore sono la crittografia della partizione in cui i dati sono conservati, un'interfaccia di rilevamento anti-manomissione fisica e la protezione dell'interfaccia JTAG del dispositivo, in genere il primo punto di attacco usato da un intruso che ha un accesso fisico al dispositivo.

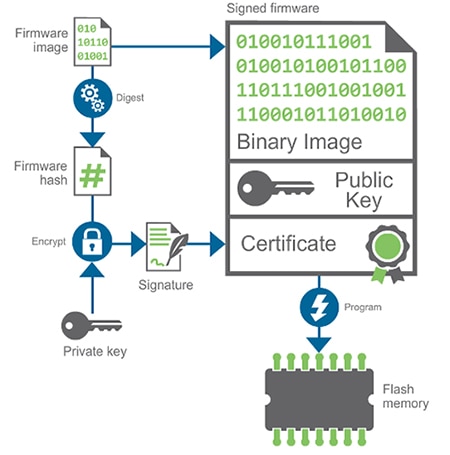

La firma digitale di un'immagine di avvio assicura che le capacità di un dispositivo non vengano mai compromesse dall'uso di un'immagine del firmware illegale. Yocto incorporato di Digi usa la propria chiave privata memorizzata (Figura 4) per crittografare l'hash dell'immagine del firmware e firmare l'immagine. L'immagine firmata, completa di chiave pubblica e di certificato digitale, viene scritta nella memoria flash del dispositivo.

Figura 4: Firma digitale dell'immagine del firmware.

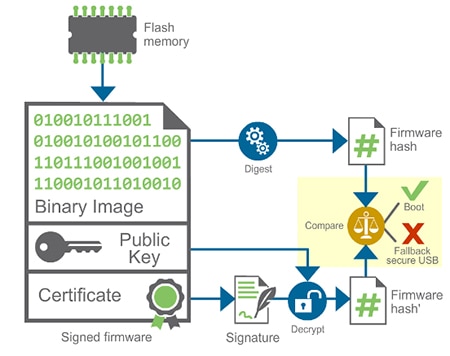

L'avvio da un'immagine con firma è un processo in due fasi. Nella prima, la chiave pubblica usata all'interno dell'immagine viene confrontata con la chiave pubblica master conservata nel dispositivo ConnectCore. Il processo di avvio viene interrotto se le due chiavi non corrispondono. Se corrispondono, l'avvio può procedere fino alla seconda fase illustrata nella Figura 5.

Figura 5: Processo di avvio da un'immagine del firmware con firma.

La chiave pubblica validata è usata per decrittare l'hash del firmware del certificato con firma che viene confrontato con l'hash derivato dall'immagine. Se coincidono, il processo di avvio può iniziare. Se necessario per crittografare l'immagine stessa, è possibile creare un ulteriore passo in questo processo. Ciò fornisce non solo un maggior livello di sicurezza per il processo di avvio, ma impedisce anche che sviluppatori non autorizzati accedano all'immagine stessa del firmware. Questo approccio sta diventando sempre più diffuso in situazioni in cui la produzione avviene nel sito produttivo di una terza parte.

Il supporto completo per la famiglia ConnectCore 6UL può essere trovato qui.

Conclusione

L'SBC ConnectCore 6UL rappresenta la piattaforma ideale da cui sviluppare soluzioni IioT sicure e fidate. Per alcune applicazioni a basso volume e per stabilire il proof of concept, l'SBC può essere integrato così com'è. Man mano che il progetto viene validato e che i volumi della produzione aumentano, un progetto personalizzato basato sul SOM ConnectCore 6UL aiuterà a raggiungere gli obiettivi auspicati per quanto riguarda i costi della distinta base.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.