I dati possono essere conservati in modo sicuro nel cloud… Davvero

Contributo di Editori nordamericani di DigiKey

2020-01-06

Lo storage dei dati nel cloud continua a guadagnare terreno. Le aziende stanno scegliendo questa soluzione perché offre una piattaforma economica, disponibile, scalabile e resiliente che consente loro di disporre rapidamente di risorse attraverso più ambienti. Ognuna delle tre opzioni - cloud pubblico, privato e ibrido - ha dei vantaggi, dei punti di forza e di debolezza, in termini di sicurezza.

Mentre i grandi provider di cloud hanno la larghezza di banda necessaria per concentrarsi sulla sicurezza, non può dirsi lo stesso per tutti i provider. A prescindere dal tipo di ambiente cloud, le vulnerabilità della sicurezza vanno da minacce interne ad account piratati, DDoS (Distributed Denial of Service), password che fungono da unica difesa e malware sempre in agguato. La semplicità del cloud lo rende vulnerabile a molteplici attacchi malevoli. Il monitoraggio, l'autenticazione, i processi di registrazione e i metodi di valutazione del traffico di rete aggiungono livelli di rilevamento delle anomalie necessari per eliminare la maggior parte degli abusi informatici.

Lo storage sicuro dei dati è salito agli onori della cronaca

Il cloud non è stato esente da diversi rischi per la sicurezza. Microsoft, Dropbox, National Electoral Institute of Mexico, LinkedIn, Home Depot, Apple iCloud e Yahoo sono stati tutti teatro di alcune delle peggiori violazioni della sicurezza del cloud registrate finora. Solo nel 2019 le vulnerabilità hanno riguardato l'accesso non autorizzato ai dati, al personale, alla tecnologia e ai processi utilizzati dai fornitori. I fornitori di cloud sono responsabili del mantenimento della disponibilità e della riduzione al minimo dei rischi di fermo macchina. In genere, tuttavia, la colpa ricade su tutte le parti coinvolte.

Esistono molti modi per rafforzare la sicurezza. Anche se il fornitore di servizi cloud offre un certo livello di sicurezza, sarebbe opportuna l'integrazione con altre misure. Per rafforzare la protezione a livello aziendale ci si può rivolgere anche a società di soluzioni di sicurezza. Garantire l'accuratezza dei dati in modo da individuare realmente eventuali loro anomalie, evitando di conseguenza la comparsa di informazioni errate sui server. Integrare e riunire le informazioni sul cloud. Mettere in atto un'azione continua e aggiornata per analizzare la robustezza della protezione e apportare modifiche quando necessario.

Cercare opportunità per promuovere una maggiore integrazione. In ultima analisi, è più probabile che si riesca ad assicurare una protezione totale se si può lavorare da un'unica console che offre una vista unificata su qualsiasi cloud si stia utilizzando. Per riunire questi diversi ambienti, serve uno strumento di sicurezza di terze parti di buon livello. Ricordate il detto: chi più spende, meno spende. Se scegliete una soluzione solo perché è l'opzione più economica, non stupitevi poi se i risultati sono tutt'altro che ottimali.

Le opzioni di sviluppo offrono una scelta molto ampia

Per proteggere lo storage dei dati esistono metodi nuovi e più robusti. Ecco alcuni esempi.

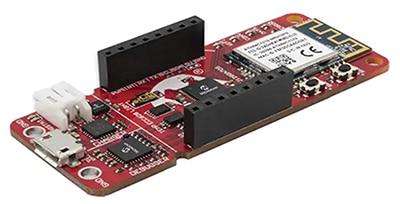

La scheda di sviluppo PIC-IoT WG di Microchip collega applicazioni PIC a 16 bit a Google Cloud. La scheda, mostrata nella Figura 1, include un microcontroller PIC (MCU), un circuito integrato Secure Element e un controller di rete Wi-Fi certificato. La soluzione annulla le vulnerabilità di sicurezza intrinseche dei grandi framework software e dei sistemi operativi in tempo reale (RTOS).

Figura 1: La scheda di sviluppo PIC-IoT WG di Microchip permette ai progettisti di aggiungere in modo sicuro la connettività cloud ai prodotti IoT di nuova generazione. (Immagine per gentile concessione di Microchip Technology)

Figura 1: La scheda di sviluppo PIC-IoT WG di Microchip permette ai progettisti di aggiungere in modo sicuro la connettività cloud ai prodotti IoT di nuova generazione. (Immagine per gentile concessione di Microchip Technology)

La scheda PIC-IoT WG si collega attraverso un portale online. Su www.PIC-IoT.com è possibile trovare alcune semplici indicazioni su come stabilire questa connessione. La scheda di sviluppo consente ai progettisti di aggiungere la connettività cloud ai prodotti di nuova generazione tramite il portale online in cui gli sviluppatori utilizzano l'apprezzato MPLAB Code Configurator (MCC) dell'azienda per sviluppare, eseguire il debug e personalizzare le loro applicazioni. La scheda consente il collegamento di un MCU PIC eXtreme Low-Power (XLP) con periferiche integrate indipendenti dal core e un Secure Element per proteggere la root-of-trust nell'hardware. La scheda di sviluppo PIC-IoT WG è supportata dall'ambiente di sviluppo integrato (IDE) MPLAB X e dallo strumento di prototipazione rapida MCC.

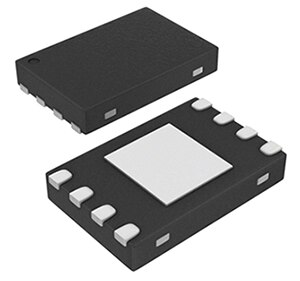

In questo ambiente, dall'edge al cloud, fornire un'autenticazione sicura è di importanza cruciale. La root-of-trust basata su hardware del dispositivo CryptoAuthentication ATECC608A di Microchip combinata con Google Cloud IoT Core di Google Cloud Platform o AWS IoT, garantisce la necessaria autenticazione sicura (Figura 2). Questa sicurezza viene ottenuta grazie a un co-processore crittografico con memorizzazione sicura delle chiavi basata su hardware per un massimo di 16 chiavi. L'uso della libreria CryptoAuthoLib permette la libera scelta dell'MCU.

Figura 2: Il dispositivo crittografico di sicurezza ATECC608A di Microchip fornisce l'autenticazione sicura per le piattaforme Google Cloud e AWS IoT. (Immagine per gentile concessione di Microchip Technology)

Figura 2: Il dispositivo crittografico di sicurezza ATECC608A di Microchip fornisce l'autenticazione sicura per le piattaforme Google Cloud e AWS IoT. (Immagine per gentile concessione di Microchip Technology)

I certificati dei dispositivi vengono forniti in fabbriche sicure di Microchip che utilizzano reti Hardware Secure Module (HSM) in ATECC608A. Il Secure Element utilizza il certificato del dispositivo e un generatore di numeri casuali (RNG), generando la chiave privata all'interno del dispositivo già in fabbrica, così che le chiavi private non siano mai esposte all'utente, al processo di produzione o al software.

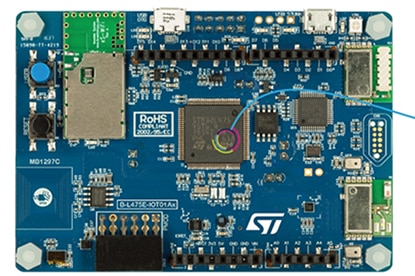

Il kit STM32L4 IoT Discovery ad alta connettività di STMicroelectronics offre agli sviluppatori che realizzano dispositivi IoT la possibilità di collegare rapidamente i loro sistemi ai fornitori di servizi cloud. I progettisti possono avvalersi del software di espansione X-CUBE-AWS di ST per connettersi rapidamente alla piattaforma IoT Amazon Web Services (AWS) e accedere a strumenti e servizi nel cloud, compresi controllo e monitoraggio di dispositivi, analisi dei dati e apprendimento automatico.

Figura 3: Il kit STM32L4 IoT Discovery di STMicroelectronics fornisce agli sviluppatori un percorso relativamente semplice per collegare i loro sistemi ai servizi cloud. (Immagine per gentile concessione di STMicroelectronics)

Figura 3: Il kit STM32L4 IoT Discovery di STMicroelectronics fornisce agli sviluppatori un percorso relativamente semplice per collegare i loro sistemi ai servizi cloud. (Immagine per gentile concessione di STMicroelectronics)

Dove sono i rischi?

Secondo un rapporto di Cisco sulla sicurezza informatica, il 31% delle aziende ha subito attacchi informatici e IBM stima che il 37% dei rischi per la sicurezza risieda nel livello delle applicazioni. Chi si affida a un fornitore di servizi cloud è uno dei tanti che utilizzano la stessa interfaccia utente dell'applicazione, che può essere più o meno sicura dall'autenticazione alla crittografia. Occorre ricordare che i dati possono anche essere modificati o cancellati, non solo rubati. Assicurarsi che la sicurezza offerta dal fornitore sia solida. Utilizzare l'autenticazione e la crittografia e sapere esattamente che sicurezza offre il provider del cloud e quanto è stata efficace fino ad oggi.

Riepilogo

Sorprendentemente, secondo RedLock, un fornitore che offre visibilità e rilevamento delle minacce in tutto l'ambiente cloud pubblico di un'azienda, il 49% dei database non è crittografato e in media il 51% delle aziende ha esposto pubblicamente almeno un servizio di archiviazione su cloud. Gartner afferma che almeno il 95% dei problemi di sicurezza del cloud previsti entro il 2022 sarà da imputare ai clienti. Inoltre, Forrester sostiene che l'80% delle violazioni della sicurezza riguarda credenziali con privilegi. È chiaro che le colpe possono essere ascritte a molti attori: i fornitori di servizi cloud e gli utenti di questi servizi sono i principali colpevoli.

Va da sé che i dati devono essere criptati e che è necessario implementare l'autenticazione a più fattori. Ma per mantenerli protetti occorre anche limitare l'accesso, testare la sicurezza esistente e fornire una formazione sulla sicurezza a ogni livello dell'organizzazione. È bene scegliere di implementare una soluzione di sicurezza robusta per il cloud che riduca al minimo le opportunità di comportamenti criminali e mantenere la stessa attenzione sulle pratiche e le politiche aziendali a integrazione dell'impegno dei fornitori di servizi cloud. Rivedere inoltre regolarmente queste precauzioni, perché le misure di sicurezza tendono a evolvere rapidamente.

Anche se è vero che il cloud, come tutti gli ambienti di storage dei dati, presenta dei rischi intrinseci, esistono comunque dei metodi per contenerli. Dai cloud pubblici meno costosi, con i loro vantaggi in termini di risparmio sui costi, ai cloud ibridi in cui i dati sono segregati per quanto riguarda i rischi, le aziende devono prendere decisioni basate sul valore di ciò che deve essere protetto e implementare tecnologie in grado di fornire un elevato livello di sicurezza.

Esonero della responsabilità: le opinioni, le convinzioni e i punti di vista espressi dai vari autori e/o dai partecipanti al forum su questo sito Web non riflettono necessariamente le opinioni, le convinzioni e i punti di vista di DigiKey o le sue politiche.