MCU-Anbieter machen IoT-Verbindungen praktisch Plug-and-Play-fähig

Zur Verfügung gestellt von Electronic Products

2014-08-20

Die Internet-Terminologie war schon immer so vage wie das Durcheinander der Linien, mit denen das Internet häufig symbolisiert wurde. Intuitiv denken wir, dass Cloud und Internet der Dinge (IoT) im Grunde genommen verschiedene Ausdrücke für das gleiche Konzept sind. Für die Entwicklung von Embedded-Systemen muss aber eine klare Unterscheidung getroffen werden, um die daraus entstehenden Konsequenzen verstehen zu können.

Das IoT ist eine Teilmenge der Cloud. Was die Hardware betrifft, so ist das IoT voll von Embedded-Systemen und anderen Edge-Geräten (wie z. B. Mobiltelefonen). Zur Cloud-Hardware gehören außerdem Web-Server, Anwendungsserver, Datenbankserver, Router, Gateways und Rechner.

Wenn Entwickler von Embedded-Systemen an die Cloud denken, dann denken Sie einfach an Geräte, die Konnektivität bereitstellen, um Daten zwischen einem Edge-Gerät und einem Server, Computer oder einer Datenbank zu übertragen. Zwangsläufig kommen sie zu der Erkenntnis, dass das Internet zwar als komplexe Rohrleitung zwischen dem Embedded-System und einem Server betrachtet werden kann, die Cloud jedoch nicht. Wenn ihnen diese Erkenntnis erst am Ende des Designprozesses kommt, kann es ziemlich teuer werden. Deshalb müssen Projektingenieure und Projektmanager schon in der Planungsphase ihrer Projekte mit Partnern zusammenarbeiten, die sich mit Informationstechnologie und dem Betrieb von IT-Systemen auskennen.

Die Anbindung von Produkten an die Cloud fordert von Entwicklern der Embedded-Systeme einen zusätzlichen Entwicklungsaufwand, vor allem in Bezug auf die Sicherheit und den Datenschutz. Während sich die Cloud-Architekten bemühen, ein universelles, robustes, virtuelles Rechnersystem zu entwickeln, werden die Anforderungen an Sicherheit und Datenschutz von einer wachsenden Zahl von Gesetzen diktiert. Die Gründe dafür haben eher mit den sozialen Medien als mit Embedded-Systemen zu tun. Jedoch gelten für alle Daten die gleichen Regeln.

Die über das Internet der Dinge übertragenen Daten sind im Vergleich zu den Petabyte, die täglich zwischen den Rechenzentren bewegt werden, eher bescheiden. Doch sind die IoT-Daten für Sicherheitsverletzungen besonders anfällig, da insgesamt eine extrem große Anzahl von Embedded-Geräten in Privathäusern, Produktionsstätten und Büros über das Internet gesteuert werden.

Sichere Verbindungen

Für Entwickler von Embedded-Systemen ändern sich die Zeiten und damit auch die Design-Paradigmen. Nehmen wir zum Beispiel das relativ neue Phänomen der „Wearables“ unter den Embedded-Systemen. Dazu gehören zum Beispiel kleine Geräte für die Fitness- und Gesundheitsüberwachung, die häufig in Form von Sport-Armbanduhren zum Einsatz kommen und mit Pulssensoren und Schrittzählern ausgerüstet sind, um die Fitness-Parameter zu messen.

Bei der heutigen Generation von Wearables werden die Fitnessdaten hauptsächlich über Bluetooth zum Mobiltelefon oder Tablet und schließlich zum PC übertragen. Die Anbindung an die Cloud erfolgt zum größten Teil über PCs, die bereits über robuste Sicherheitssysteme verfügen. Sicherheitsfunktionen wie z. B. SSL/TLS müssen hierbei auf beiden Seiten der Verbindung implementiert werden.

Mit der Einführung der Bluetooth-Kernspezifikation 4.1 wird sich die Situation ändern, da nun Sensoren direkt mit der Cloud verbunden werden können – ohne den Umweg über Smartphone oder PC. Entwickler von Embedded-Systemen haben mit der neuen Spezifikation z. B. die Möglichkeit, die Daten von mehreren Sensoren zusammenzufassen und in der Cloud daraus komplette Fitness-Berichte zu erstellen, die zu Motivationszwecken über soziale Medien mit anderen geteilt werden können.

Ein weiteres Beispiel sind Embedded-Systeme mit Anbindung an die Cloud, die sich in „Smart Homes“, in Fertigungsbetrieben, an Fernüberwachungsstandorten und in Autos befinden. Für sie gelten dieselben Sicherheitsmaßstäbe wie für Computer. Das Internet stellt in puncto Sicherheit und Datenschutz sehr hohe Anforderungen an Embedded-Systeme.

Wo Kulturen aufeinander prallen

Während sich die Art und Weise der Anbindung von Embedded-Systemen an das Internet ändert, entwickelt sich auch das Internet selbst weiter. Das Durcheinander der Linien, mit denen das Internet vor einem Jahrzehnt häufig symbolisiert wurde, bezog sich auf eine Hardware-Infrastruktur, die zwar vernetzt, aber nicht wirklich integriert war.

In heutigen Schaubildern wird die Cloud als Infrastruktur dargestellt, in der bestimmte Ressourcen in hohem Grade gemeinsam genutzt und als einheitliches virtuelles Gerät aufgefasst werden. Dies geschieht über Cloud-Software, die uns mit öffentlichen, privaten, hybriden und Community-Clouds verbindet. All diese verschiedenen Clouds werden über die Cloud-Software definiert und implementiert.

Detaillierte Cloud-Definitionen sind für diesen Artikel ohne Belang. Relevant sind jedoch die zur Auswahl stehenden Cloud-Services und die zugrunde liegenden Konzepte. Denn sie sind der Ausgangspunkt bei der Entwicklung von Produkten mit Anbindung an die Cloud.

Da Cloud-Software sehr komplex ist, wird die Anbindung an das Internet über die Cloud von Drittanbietern bereitgestellt. Amazon ist beispielsweise mit 25 Prozent Marktanteil der dominierende Anbieter der Cloud-Services IaaS/PaaS (Infrastructure as a Service/Platform as a Service).

Abbildung 1 zeigt den relativen Marktanteil der Unternehmen, die eine Cloud-Infrastruktur bereitstellen.

Ein Embedded-System kann natürlich die Cloud-Anbieter umgehen und die Verbindung zum Internet über einen gebührenfreien Web-Server herstellen. Dieser stellt dynamische Webseiten bereit, die Zehntausende von Anforderungen mehr oder weniger gleichzeitig bearbeiten kann. Ein verbreitetes System ist LAMP. Dieses Akronym steht für Linux (Betriebssystem), Apache (HTTP-Server), MySQL (Datenbank-Management) und die Skriptsprache (PHP).

Es ist jedoch kaum vorstellbar, dass ein Embedded-System gegenüber illegalen Eingriffen oder Störaktivitäten immun ist. Vielmehr sind die einfachen und praktischen Web-basierten Embedded-Systeme offensichtlich Einfallstore für unberechtigte Eingriffe. Weniger offensichtlich ist dieses Problem vielleicht für die Haustechnik in einem Smart Home. Thermostateinstellungen könnten zum Beispiel durch Web-kundige Kriminelle überwacht werden, die dann die Häuser aufsuchen, wenn die Familien im Urlaub sind. Milliarden von unkontrollierten IoT-Edge-Geräten könnten für Denial-of-Service-(DoS-)Angriffe missbraucht werden.

Aus dieser Perspektive ist ein LAMP-Server wegen des Mangels an robusten Sicherheitssystemen ganz bestimmt keine gute Wahl für einen Produktionsserver, auch wenn er sich gut für die serverseitige Entwicklung eignet.

Nahtlose Anbindung über MCU-Anbieter

Der Weg, den MCU-Anbieter zu einer sicheren und robusten Cloud-Konnektivität aufzeigen, ist weniger steinig und wesentlich kürzer. Sie nutzen die Computer-Plattformen, die von Cloud-Anbietern bereitgestellt werden. Hier treffen sich die Welten von Embedded-Design- und IT-Experten.

Grundlage für die Cloud-basierten Services von Amazon ist zum Beispiel das Amazon Machine Image (AMI). AMI ist eine virtuelle Anwendung, die in der Amazon Elastic Compute Cloud (EC2) einen virtuellen Rechner erzeugt. MCU-Anbieter vermitteln zwischen dem jeweils spezifischen AMI und ihren eigenen Produkten mit einer Schicht aus Middleware. Um alle Feinheiten für die Schnittstelle zwischen Cloud und MCU zu gestalten, stehen Demoplatinen und Entwicklungskits zur Verfügung.

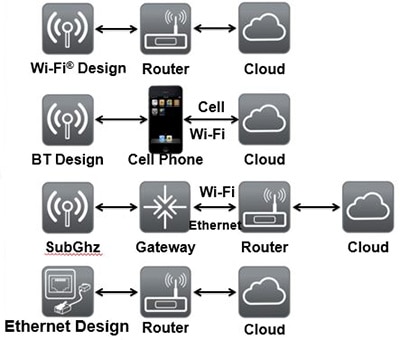

Wenn sich die Erkenntnis durchgesetzt hat, dass die Konnektivität über einen sicherheitsbewussten Cloud-Service unabdingbar ist, kommen vertrautere Aufgabenstellungen ins Spiel, zum Beispiel die Einrichtung der Downstream-Verbindungen von der Cloud. Abbildung 2 zeigt die vier am häufigsten verwendeten Datenpfade zwischen Embedded-Geräten und der Cloud. Oft ist es sinnvoll, in einem Embedded-Design mehr als eine Verbindungstechnologie einzusetzen.

Wi-Fi ist dabei besonders sinnvoll für die Bildung einer spezifischen AMI-Schnittstelle für MCU-Anbieter, weil das Embedded-Design im Grunde zu einem zentralen Koordinator für das Netzwerk wird – also zu einer Art Access Point (AP). Dies bedeutet, dass die Topologie sowohl auf Standards basiert als auch vertraut ist.

Bei dem WCM Development Kit 1 (DM182020) von Microchip Technology kann zum Beispiel die programmierte Firmware an Bord der 32-Bit-MCU PIC32MX695F512H so eingerichtet werden, dass sie mit einem Amazon Machine Image (AMI) von Microchip verbunden werden kann. Dieses AMI nutzt das integrierte Wi-Fi-Modul MRF24WG0MA von Microchip.

Bei einem neuen Produktdesign ist Wi-Fi jedoch nicht die einzige Anbindungsoption. Alle Optionen in Abbildung 2 haben ihre Vor- und Nachteile. Einige davon sind unten genannt.

- Wi-Fi ist fast allgegenwärtig und einfach zu konfigurieren, verbraucht aber relativ viel Strom. Bluetooth hingegen bietet native Sicherheit und niedrigen Stromverbrauch. Da immer mehr Smartphones zum Einsatz kommen, ist Bluetooth immer weiter verbreitet. Es hat jedoch eine begrenzte Reichweite und kostet in der Regel Lizenzgebühren.

- ZigBee (IEEE 802.15) und proprietäre Sub-Gigahertz-Technologien bieten Vorteile wie abgespeckte (Lightweight-) Stacks, ausgezeichnete Reichweite und Durchdringung, niedrige Kosten und gelegentlich auch extrem niedrigen Stromverbrauch. Andererseits erfordern sie in der Regel die Integration einer zusätzlichen Komponente im Design – den Konzentrator.

- Ethernet ist eine kostengünstige Technologie mit vielen Vorteilen: Sie ist Plug-and-Play-fähig, flexibel im Design, hat eine hohe Bandbreite und ist immun gegen Hochfrequenz-Verkehr. Sie hat aber auch alle Nachteile eines verdrahteten Systems.

Bei der Planung von Embedded-Systemen hat die Cloud-Konnektivität einen wesentlichen Einfluss auf die Auswahl der MCU. Stromverbrauch, Taktrate, Arbeitsspeicher und Kosten pro Einheit sind, wie immer, wichtige Aspekte. Cloud-Verbindungen bringen einige Komplikationen mit sich, die vor allem mit der Sicherheit zusammenhängen.

Besonders wenn E-Commerce Teil der Anwendung ist, ist die Hardware-Beschleunigung für die Ausführung von AES, DES und CRC von Vorteil. Diese Funktionen benötigen möglicherweise erweiterte Befehlssätze. Ebenso können kryptografische Hash-Funktionen wie Secure Hash Algorithm (SHA) und Message Digest Algorithm-5 (MD5) mit 32-Bit-MCUs eingesetzt werden.

Auf MCUs mit integrierten Peripheriebausteinen können Sicherheitsfunktionen ausgeführt werden, wie dies bei der Produktlinie PIC32MZ EG von Microchip Technology zum Beispiel der Fall ist. Für Entwickler von Embedded-Systemen werden von Microchip auch Software-Stacks zur Verfügung gestellt, die Sicherheitsprotokolle wie SSL/TLS im TCP/IP-Stack unterstützen.

Texas Instruments bietet mit dem Connected LaunchPad der Tiva C-Serie (EK-TM4C1294XL) ein Entwicklungskit mit schlüsselfertiger Internetanbindung für Cloud-fähige Anwendungen an. Das Connected LaunchPad von TI ist eine kostengünstige Evaluierungsplattform für ARM Cortex-M4-basierte Mikrocontroller. Herausstechend am Design der Platine ist der TM4C1294NCPDT-Mikrocontroller mit zahlreichen integrierten Funktionen wie 10/100 Ethernet MAC und PHY, USB 2.0, Hibernation-Modul, Motion-Control-Pulsweitenmodulation und verschiedenen seriellen Peripheriebausteinen.

Typischerweise integrieren diese Produktlinien – auch von anderen MCU-Anbietern – Peripheriebausteine für die Kommunikation wie Hi-Speed USB 2.0, 10/100 Mbit/s Ethernet-Controller, CAN 2.0b-Steuerungsmodule, UARTs, serielle SPI/I²S-Schnittstellen, Multiple-I²C-Kommunikationsschnittstellen und 4-Bit-Serial Quad Interfaces (SQI). In industriellen Anwendungen werden in der Regel integrierte Analog/Digital-Wandler (ADCs) eingesetzt.

Entwicklungskits

Wie bereits erwähnt, ist es nicht sehr sinnvoll, alle Prozesse und Codes neu zu erfinden, die bereits von Cloud-Experten entwickelt wurden.

MCU-Anbieter nutzen dieses institutionelle Wissen und kombinieren es mit den Fähigkeiten ihrer eigenen Chips und Software in ihren Entwicklungskits. Ein Beispiel dafür ist das bereits genannte WCM Development Kit 1 von Microchip Technology. Mit diesem Entwicklungskit und dem Microchip Amazon Machine Image (AMI) können IT- und Entwicklungsabteilungen die grundlegenden Schritte lernen, die zur Einführung einer Cloud-basierten Lösung erforderlich sind.

Mit dem Kit kann der Benutzer ein Amazon AWS-Konto (Amazon Web Services) einrichten und die im Kit enthaltenen Bausteine bereitstellen. Es gibt vier grundlegende Einführungsschritte:

- Microchip AMI auf dem AWS Marketplace von Amazon suchen

- Von diesem AMI eine EC2-Instanz (Amazon Elastic Compute Cloud) starten

- Demo für den Zugriff auf Ihren lokalen Router oder Access Point konfigurieren

- Demo ausführen

Sobald die Nutzungsbedingungen von Amazon akzeptiert sind, wird die EC2-Instanz auf Grundlage des Microchip AMI gestartet. Wenn die Instanz bereit ist (nach einigen Minuten), kann auf die AMI-Konsole zugegriffen werden. Zwar gibt es eine erhebliche Menge an Informationen über die neue Seite, für die Demo ist aber nur die öffentliche IP-Adresse erforderlich.

Starten Sie eine neue Browser-Seite, und geben Sie die öffentliche IP-Adresse ein. Daraufhin wird die Web-Oberfläche für den Server auf dem Bildschirm angezeigt.

Zum Verbinden der Demoplatine mit dem Internet gehört auch die Einstellung der Platine in den AP-Modus, sodass sie konfiguriert werden kann. Das Demo-Kit führt den Benutzer durch die Konfigurationsschritte, einschließlich Auswahl der geeigneten Sicherheitsoption. Um die Demoplatine für den Einsatz zu konfigurieren, muss nur die öffentliche IP-Adresse und das Kennwort eingegeben werden.

Abbildung 3 zeigt das Browser-Fenster der Demo mit der Webseite auf der linken und der Platine auf der rechten Seite. Auf der Unterseite der Platine befinden sich Tasten, mit denen die virtuellen LEDs auf der Webseite eingeschaltet werden können. Bei der Einstellung eines Potentiometers auf der Platine werden unten am Browser-Bildschirm die Einstellwerte angezeigt.

Die Funktionen von Demoplatine und Software sind sehr einfach zu bedienen. Der eigentliche Sinn der Demoplatine besteht aber darin, dass hiermit ein komplett angebundener Baustein mit einem vordefinierten, spezifischen Amazon AMI (für eine MCU von Microchip) verwendet werden kann, der in nur wenigen Minuten eingerichtet und betriebsbereit ist.

Fazit

Embedded-Produkte mit Anbindung an die Cloud zur Fernabfrage und Fernverarbeitung von Daten im Internet der Dinge bieten ein attraktives und neuartiges Konzept. Jedoch muss der Sicherheit und dem Schutz der Privatsphäre große Aufmerksamkeit gewidmet werden. Die Beschäftigung mit der Server-seitigen Software ist für Entwickler von Embedded-System jedoch zu aufwendig und komplex. MCU-Anbieter gründen deshalb Partnerschaften mit IT-Anbietern, die über das nötige Know-how für eine Plug-and-Play-Anbindung an die Cloud verfügen. Durch den Einsatz von entsprechenden Entwicklungskits sparen Entwicklungsteams viel Zeit und Aufwand. Sie können sich auf die Weiterentwicklung ihrer Produkte konzentrieren und müssen sich nicht zu IT-Experten avancieren.

Dieser Artikel basiert auf einem Kurs von Stephen Porter, Applications Manager für die Home Appliance Solutions Group bei Microchip Technology, der ursprünglich 2014 bei der Worldwide MASTER Conference von Microchip abgehalten wurde.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.