Grundlagen der IoT-Sicherheit - Teil 2: Schutz von Geheimnissen

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2020-06-11

Hinweis des Herausgebers: Trotz der Verbreitung von IoT-Geräten ist die Sicherung dieser Geräte weiterhin ein ständiges Anliegen, da Sicherheitsprobleme ein Hindernis für den Einsatz angeschlossener Geräte im industriellen IoT (IIoT) und in unternehmenskritischen Anwendungen darstellen können, bei denen Unternehmens- und persönliche Daten im Falle eines erfolgreichen Angriffs kompromittiert werden können. Die Sicherung von IoT-Anwendungen kann entmutigend sein, da Entwickler mehrere Sicherheitsmechanismen, Protokolle und Richtlinien orchestrieren müssen, die in Kombination komplex erscheinen. In Wirklichkeit kann die Sicherheit von IoT-Geräten auf einigen wenigen, relativ einfachen Prinzipien aufbauen, die von Hardware-Sicherheitsgeräten unterstützt werden. Durch die Befolgung gut etablierter Sicherheitspraktiken können diese Bedenken ausgeräumt werden. Diese mehrteilige Serie bietet praktische Anleitungen, die den Entwicklern helfen sollen, sicherzustellen, dass die besten Praktiken von Anfang an befolgt werden. Teil 1 erörtert die kryptographischen Algorithmen, die sicheren Designs zugrunde liegen. Hier wird in Teil 2 die Rolle von privaten Schlüsseln, Schlüsselverwaltung und sicherer Speicherung in sicheren IoT-Designs diskutiert. Teil 3 untersucht die Mechanismen, die in sichere Prozessoren eingebaut sind, um andere Arten von Bedrohungen für IoT-Geräte abzuschwächen. Teil 4 identifiziert und zeigt, wie Sicherheitsmechanismen in fortschrittlichen Prozessoren angewendet werden können, um die Isolierung zu gewährleisten, die erforderlich ist, um Angriffe auf die Laufzeitumgebung von IoT-Geräten abzuschwächen. Teil 5 beschreibt, wie die IoT-Sicherheit von IoT-Geräten durch Sicherheitsmaßnahmen auf höherer Ebene weitergeführt wird, um diese Geräte mit IoT-Cloud-Ressourcen zu verbinden.

Obwohl hardwarebasierte kryptographische Geräte die Schwachstellen des Internet der Dinge (Internet of Things, IoT) mildern können, kann der Mangel an ausreichendem Schutz der geheimen Schlüssel und der damit verbundenen Daten die Sicherheit beeinträchtigen, obwohl das robusteste kryptographische Gerät verwendet wird. Halbleiterhersteller gehen den Schutz von Schlüsseln und anderen privilegierten Daten durch eine Vielzahl von Mechanismen an, die in spezialisierte Sicherheits-ICs und Prozessoren eingebaut sind.

Dieser Artikel gibt einen Überblick über die kritische Rolle, die Schlüssel in der Kryptographie spielen, und beschreibt die verschiedenen Schlüsselschutzmechanismen, die in verfügbare Geräte von Maxim Integrated, NXP, STMicroelectronics und Microchip Technology eingebaut sind.

Die Rolle der geheimen Schlüssel in der Kryptographie

Wie in Teil 1 dieser Reihe beschrieben, steht eine breite Palette hardwaregestützter kryptographischer Algorithmen zur Verfügung, um eindeutige Nachrichtenhashes oder Signaturen zu erstellen, und eine noch größere Anzahl von Chiffren, um Klartext zu Chiffretext zu verschlüsseln und Chiffretext zu Klartext zu entschlüsseln. Obwohl diese Algorithmen die Sicherheit in jeder Anwendung erhöhen können, hängt die Fähigkeit, diese Anwendungen zu schützen, grundlegend von der Sicherheit der privaten Schlüssel und anderer geheimer Daten ab, die von kryptographischen Algorithmen verwendet werden.

In der Kryptographie bedeuten kompromittierte Geheimnisse kompromittierte Sicherheit in den Sicherheitsrichtlinien, Protokollen und Mechanismen, die auf diesen Geheimnissen aufbauen. Bereits im 19. Jahrhundert stellte der Kryptograph Auguste Kerckhoffs fest, dass ein kryptographisches System so lange sicher bleibt, wie der Schlüssel sicher ist - ein Axiom, das heute als Kerckhoffs' Prinzip bekannt ist. Prägnanter ausgedrückt: "Der Feind kennt das System", so Shannons Maxim, benannt nach dem Vater der Informationstheorie, Claude Shannon.

In der Tat bauen Entwickler sichere Systeme auf der Grundlage bekannter Algorithmen, die so streng spezifiziert sind, dass Halbleiterhersteller sie getrost in hardwarebeschleunigten Sicherheitsvorrichtungen einsetzen können. Was diese Systeme letztlich schützt, sind jedoch die Geheimnisse, die von diesen Algorithmen verwendet werden.

Die Herausforderung, Geheimnisse zu schützen

Obwohl der Schutz von Kryptographie-Geheimnissen konzeptionell einfach ist, kann er in der Praxis eine erhebliche Herausforderung darstellen. Die Umsetzung einer Sicherheitspolitik auf höherer Ebene wird sich zwangsläufig auf mehrere Sicherheitsprotokolle stützen, die unterschiedliche Algorithmen verwenden. Diese Protokolle und Algorithmen erfordern wiederum eine Kombination aus statischen und ephemeren Schlüsseln, die vom Protokoll selbst erzeugt werden. Beispielsweise verwendet eine TLS-Sitzung (Transport Layer Security) einen statischen Schlüssel während der Authentifizierung und einen gemeinsamen kurzlebigen Sitzungsschlüssel für den sicheren Nachrichtenaustausch.

Tatsächlich identifiziert das US-amerikanische National Institute of Standards and Technology (NIST) 19 verschiedene Arten von Schlüsseln sowie weitere 11 Arten verwandter Informationen wie Parameter der Domäne elliptischer Kurven und Zwischenergebnisse, die geschützt werden müssen. NIST empfiehlt weiterhin, dass zum Erreichen einer robusteren Sicherheit Informationen, die mit der Schlüsselverwendung verbunden sind, für bestimmte Zeiträume geschützt werden sollten, wie in Tabelle 1 angegeben, die nur die ersten paar Schlüsseltypen zeigt, die in der vollständigen NIST-Empfehlung[1] aufgeführt sind.

Tabelle 1: Diese Auswahl aus der vollständigen NIST-Empfehlung listet einige der verschiedenen Arten von Schlüsseln sowie zugehörige Informationen auf, die für den angegebenen Zeitraum geschützt werden sollten. (Tabellenquelle: DigiKey, vom NIST) |

Die Notwendigkeit, Schlüssel und zugehörige Daten zu schützen, bedeutet, dass Entwickler bei der Verwendung von Geheimnissen innerhalb einer IoT-Anwendung akribische Sorgfalt walten lassen müssen. Bei IoT-Geräten kann eine größere Herausforderung darin bestehen, diese Daten in jedem ihrer verschiedenen Zustände zu schützen: im Ruhezustand, im Transit und im Gebrauch. Die Sicherung von Daten im Ruhezustand erfordert sichere Speichermechanismen; die Sicherung von Daten im Transit erfordert Methoden zum Schutz von Geheimnissen während der Übertragung über ein Netzwerk oder über einen Systembus; die Sicherung von Daten im Gebrauch erfordert Mechanismen, die verhindern, dass sie bei der Ausführung kryptographischer Algorithmen offengelegt werden. Glücklicherweise können Entwickler eine breite Palette von Sicherheitsvorrichtungen finden, die in der Lage sind, geheime Daten mit einer Reihe verschiedener Mechanismen zu schützen.

Wie Geheimnisse in kryptographiefähigen Halbleitern gesichert werden können

Hochentwickelte kryptographiefähige Halbleiterlösungen bieten in der Regel eine Art sicheren nichtflüchtigen Speicher zur Speicherung von Schlüsseln und anderen geheimen Daten, aber die Art des Gesamtansatzes unterscheidet sich deutlich in den beiden Hauptklassen von Sicherheitsvorrichtungen: spezialisierte Sicherheits-ICs und kryptographiefähige Prozessoren.

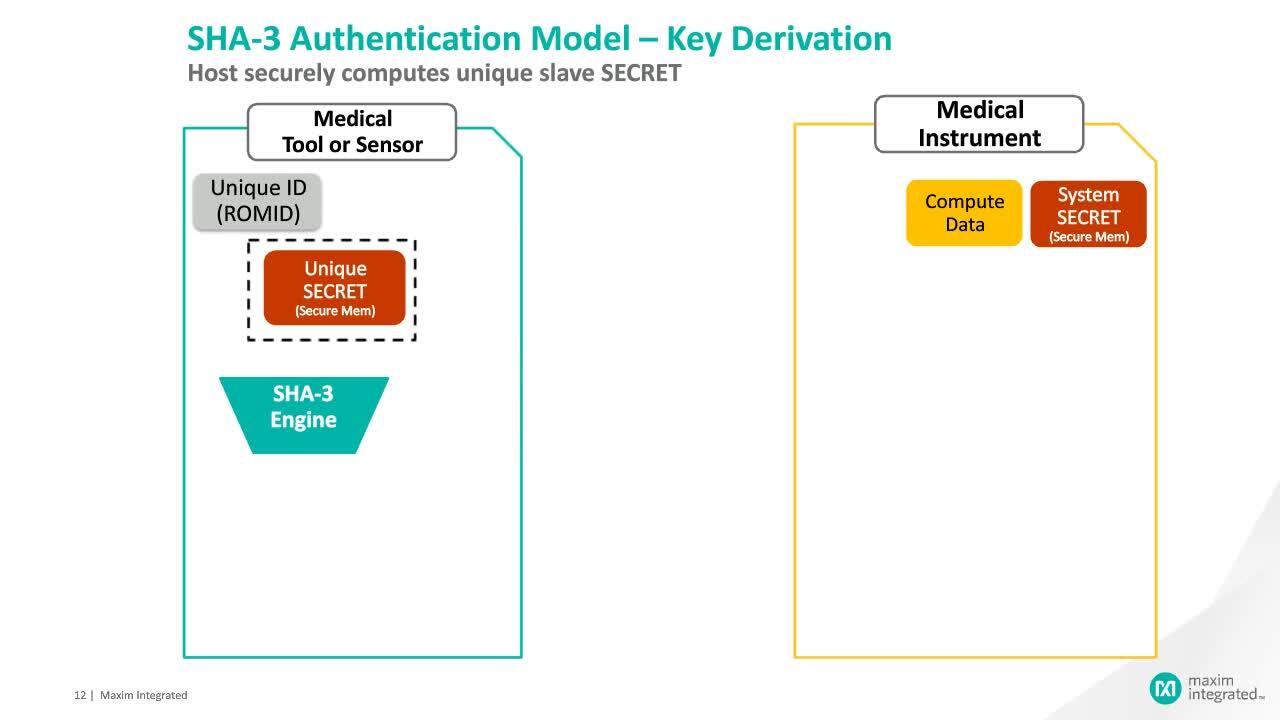

Sicherheits-ICs sind so konzipiert, dass sie als in sich geschlossene Subsysteme dienen, die die Algorithmusausführung von einem Host-Prozessor entlasten, der normalerweise über einen seriellen Bus kommuniziert. Beispielsweise bietet der sichere Authentifikator DS28C36 von Maxim Integrated I2C-Ports sowie zwei Allzweck-E/As (GPIOs), die verwendet werden können, um dem Host-Prozessor ein Signal für die erfolgreiche oder fehlgeschlagene Authentifizierung zu liefern (Abbildung 1).

<Abbildung 1: Sicherheitseinrichtungen wie der sichere Authentifikator DS28C36 von Maxim Integrated bieten komplette Subsysteme, die die Integration vereinfachen und gleichzeitig den Schutz interner Schlüssel und Operationen verbessern. (Bildquelle: Maxim Integrated)

<Abbildung 1: Sicherheitseinrichtungen wie der sichere Authentifikator DS28C36 von Maxim Integrated bieten komplette Subsysteme, die die Integration vereinfachen und gleichzeitig den Schutz interner Schlüssel und Operationen verbessern. (Bildquelle: Maxim Integrated)

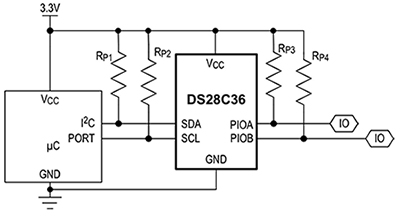

Die Software-Integration ist in der Regel genauso einfach. Beispielsweise abstrahiert die Plug & Trust Middleware-Bibliothek von NXP die Hardware-Funktionalität ihrer SE050 und A71CH Secure Element Devices auf einige wenige Funktionsaufrufe (Abbildung 2).

<Abbildung 2: Software-Bibliotheken wie die Plug&Trust-Middleware von NXP ermöglichen es Entwicklern, mit wenigen intuitiven Funktionsaufrufen Schlüssel (links) und Zugriffsschlüssel (rechts) zu erstellen und die zugrundeliegende Funktionalität der SE050- und A71CH-Sicherheitselement-Geräte von NXP voll auszunutzen. (Bildquelle: NXP)

<Abbildung 2: Software-Bibliotheken wie die Plug&Trust-Middleware von NXP ermöglichen es Entwicklern, mit wenigen intuitiven Funktionsaufrufen Schlüssel (links) und Zugriffsschlüssel (rechts) zu erstellen und die zugrundeliegende Funktionalität der SE050- und A71CH-Sicherheitselement-Geräte von NXP voll auszunutzen. (Bildquelle: NXP)

Die Erstellung eines neuen Schlüssels (wieder Abbildung 2, links) ergibt eine SchlüsselId. Um den Schlüssel später zu verwenden, beziehen sich die Entwickler auf den Schlüssel durch seine keyId (Abbildung 3, rechts), anstatt den tatsächlichen Schlüsselwert über den Systembus offenzulegen. Mithilfe der Plug&Trust-Middleware von NXPs können Entwickler mit einem Arduino-kompatiblen NXP-Evaluierungsboard Kinetis Freedom K64F mit einer NXP-Erweiterungskarte OM-SE050ARD für die SE050-Entwicklung oder einem NXP- Board OM3710/A71CHARD für die AC71CH-Entwicklung schnell sichere Anwendungen implementieren.

Dedizierte Sicherheits-ICs wie der DS28C36 von Maxim Integrated, der SE050 von NXP, der AC71CHTK2/TOBC2VJ von NXP und andere Geräte dieser Klasse bieten mehrere eindeutige Vorteile. Die Integration von Funktionalität in ein dediziertes Sicherheits-IC bietet nicht nur einen relativ einfachen Ansatz für das Hinzufügen sicherer Funktionalität zu einem Design, sondern begrenzt auch die Gefährdung durch geheime Daten und Operationen. Beispielsweise integriert der Maxim Integrated DS28C36 Hardware-Kryptographie-Beschleuniger, einen echten Zufallszahlengenerator und 8 Kilobit (Kb) gesicherten EEPROM zusammen mit anderen Funktionsblöcken. Wenn der DS28C36 eine ECDSA-Firmware-Signatur (ECDSA = Elliptic Curve Digital Signature Algorithm) authentifiziert, gewährleistet er den Schutz der Daten im Ruhezustand, bei der Übertragung und bei der Verwendung, da der private Schlüssel, die zugehörigen Daten (siehe Abbildung 1) und die Operationen, die diese Geheimnisse verwenden, innerhalb des Geräts beschränkt bleiben (Abbildung 3).

<Abbildung 3: Die integrierte Funktionalität von Sicherheitsvorrichtungen wie dem Maxim Integrated DS28C36 bedeutet, dass private Schlüssel und zugehörige Daten innerhalb des Chips beschränkt bleiben. (Bildquelle: Maxim Integrated)

<Abbildung 3: Die integrierte Funktionalität von Sicherheitsvorrichtungen wie dem Maxim Integrated DS28C36 bedeutet, dass private Schlüssel und zugehörige Daten innerhalb des Chips beschränkt bleiben. (Bildquelle: Maxim Integrated)

Prozessor-basierter Schutz des geheimen Schlüssels

Nicht jedes IoT-Design kann ein dediziertes Sicherheits-IC aufnehmen. Die Anforderungen können die Verwendung anderer kryptografischer Methoden oder Designbeschränkungen in Bezug auf Platzbedarf, Stückliste, Kosten oder Kundenspezifikationen vorschreiben. Für diese Designs bieten sicherheitsfähige Prozessoren wie STMicroelectronics' STM32WB55 und Microchip Technology's ATSAML11 eine Kombination aus Hardware-Beschleunigungsmaschinen für kryptographische Algorithmen und geheimen Datenschutzmechanismen. Obwohl sich dieser Artikel auf den Schutz von Schlüsseln konzentriert, bieten diese und andere Prozessoren eine Reihe von zusätzlichen hochentwickelten Sicherheitsmerkmalen, die in Teil 3 dieser Serie diskutiert werden.

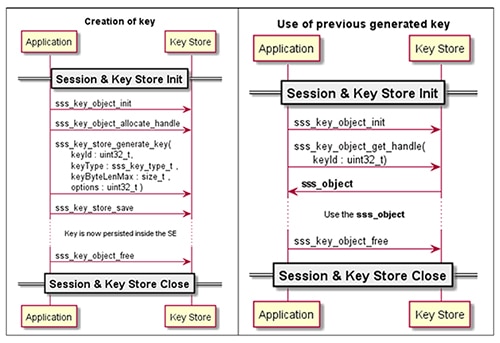

In der drahtlosen Dual-Core-Vorrichtung STM32WB55 von STMicroelectronics dient eine Arm® Cortex®-M4-CPU (CPU1) als Host-Prozessor, der über einen dedizierten Inter-Prozessor-Kommunikations-Controller (IPCC) und einen Semaphor-Mechanismus (HSEM) mit dem dedizierten Arm Cortex-M0+-Mikrocontroller (CPU2) des Funksubsystems kommuniziert. Innerhalb des CPU2-Subsystems bietet der sichere Speicher einen CKS-Bereich (Customer Key Storage) für Schlüssel, die vom Hardware-Beschleuniger Advanced Encryption Standard (AES) verwendet werden (Abbildung 4).

<Abbildung 4: Der Dual-Core STMicroelectronics STM32WB55-Prozessor erlaubt den direkten Zugriff auf Schlüssel nur durch den Funk-Subsystem-Kern (CPU2), erlaubt aber vertrauenswürdigen Anwendungen, die auf dem Host-Kern (CPU1) laufen, diese indirekt zu nutzen. (Bildquelle: STMicroelectronics)

<Abbildung 4: Der Dual-Core STMicroelectronics STM32WB55-Prozessor erlaubt den direkten Zugriff auf Schlüssel nur durch den Funk-Subsystem-Kern (CPU2), erlaubt aber vertrauenswürdigen Anwendungen, die auf dem Host-Kern (CPU1) laufen, diese indirekt zu nutzen. (Bildquelle: STMicroelectronics)

Die STM32WB55-Architektur schützt die CKS-Schlüssel vor dem Zugriff über den Debug-Port oder vor dem Zugriff durch nicht sichere Routinen, die den Host-CPU1-Prozessor ausführen. Gleichzeitig können vertrauenswürdige Anwendungen, die auf der Host-CPU1 laufen, bestimmte CKS-Schlüssel in der AES-Kryptographie verwenden, indem sie diese über einen Schlüsselindex referenzieren. Der AES-Hardware-Block erhält den gewünschten Schlüssel aus dem CKS-Bereich über einen internen Bus, wodurch sichergestellt wird, dass der Schlüsseltransport innerhalb des CPU2-Subsystems geschützt bleibt.

Für seine auf dem Arm Cortex-M23 basierenden ATSAML11-Prozessoren stützt sich Microchip Technology auf Sicherheitsmerkmale, die in die Arm TrustZone-Technologie integriert sind. TrustZone verwendet hardwarebasierte Mechanismen, um die Isolierung zwischen vertrauenswürdigen und nicht vertrauenswürdigen Ressourcen durchzusetzen.

In seinen ATSAML11-Prozessoren verwendet Microchip die TrustZone Implementation Defined Attribution Unit (IDAU) zur Durchsetzung von Sicherheitsrichtlinien, einschließlich der differenziellen Zugriffskontrolle auf Teilbereiche des Speichers durch sicheren und nicht sicheren Anwendungscode. Ein 256 Byte großer Sicherheits-Direktzugriffsspeicherbereich (RAM), TrustRAM genannt, bietet zusätzlichen sicheren Speicherplatz für kurzlebige Schlüssel.

Sichere Bereitstellung

Dedizierte Sicherheits-ICs und Prozessoren bieten Mechanismen, die Entwickler benötigen, um geheime Schlüssel und zugehörige Daten in einem IoT-Gerät zu schützen. Sicherheitslücken entstehen jedoch häufig durch Fehler in dem Prozess, mit dem ein Sicherheits-IC oder ein Prozessor anfänglich mit geheimen Schlüsseln oder Zertifikaten geladen oder bereitgestellt wurde, wodurch die geheimen Schlüssel einem Diebstahl ausgesetzt sind. Cyberkriminelle verkaufen solche gestohlenen Schlüssel und kompromittierten Zertifikate schnell über Schwarzmärkte und ermöglichen es Hackern, mit scheinbar gültigen Zugangsdaten in sichere Netzwerke einzudringen.

Teil 4 dieser Reihe behandelt Sicherheitsvorrichtungen und Entwicklungskits, die von den Herstellern mit Schlüsseln und Zertifikaten für bestimmte IoT-Cloud-Dienste wie Amazon Web Services, Microsoft Azure, Google Cloud und andere vorinstalliert sind. Für Produktionseinsätze werden Entwickler jedoch in der Regel ihre eigenen benutzerdefinierten Schlüssel und Zertifikate bevorzugen oder verwenden müssen.

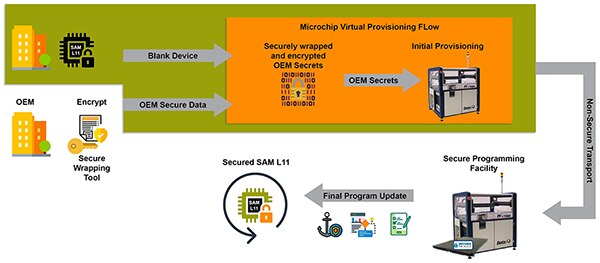

Um die kundenspezifische Bereitstellung zu unterstützen, bieten die meisten Halbleiterhersteller die Bereitstellung über ihre eigenen Einrichtungen oder in Zusammenarbeit mit einem Bereitstellungspartner an. Beispielsweise stellt Microchip Geräte mit kundenspezifischen Geheimnissen zur Verfügung, die mit einem Secure Wrapping-Tool erstellt wurden, das in Provisioning-Kits enthalten ist, die von Drittpartnern angeboten werden, darunter Trustonic und IAR Systems' Secure Thingz (Abbildung 5).

<Abbildung 5: Original Equipment Manufacturer (OEM)-Entwickler können ein Secure Wrapping-Tool verwenden, um Geheimnisse zu schützen, die später in der sicheren Programmierungseinrichtung eines Fertigungspartners verwendet werden, um sichere Mikrocontroller wie den Microchip SAML11 bereitzustellen. (Bildquelle: Microchip Technology)

<Abbildung 5: Original Equipment Manufacturer (OEM)-Entwickler können ein Secure Wrapping-Tool verwenden, um Geheimnisse zu schützen, die später in der sicheren Programmierungseinrichtung eines Fertigungspartners verwendet werden, um sichere Mikrocontroller wie den Microchip SAML11 bereitzustellen. (Bildquelle: Microchip Technology)

Wenn der OEM-Entwickler produktionsbereit ist, verwendet er das Secure Wrapping-Tool, um der Microchip-Fabrik Schlüssel und Zertifikate in verschlüsselter Form zur Verfügung zu stellen, die nur von einem Hardware-Sicherheitsmodul entschlüsselt werden können, das sich in der sicheren Programmierungseinrichtung des Partners befindet. Dieser Ansatz erfüllt die Notwendigkeit des Austauschs von Produktionsinformationen über unsichere Netzwerke und führt letztendlich zu produktionsbereiten Geräten mit sicher bereitgestellten Schlüsseln und Firmware.

Selbstversorgung mit PUF-Technologie

Der zunehmende Einsatz der PUF-Technologie (Physical Unclonable Function) in sicherheitsfähigen Prozessoren und dedizierten ICs bietet vielleicht einen noch sichereren Ansatz für die Bereitstellung. Anstatt explizit einen geheimen Schlüssel in ein Gerät zu laden, ermöglicht die PUF-Technologie Sicherheitsvorrichtungen die Verwendung eines geheimen Schlüssels, der aus den einzigartigen Eigenschaften jedes Geräts abgeleitet wird.

Die PUF-Technologie beruht auf Fertigungsvariationen und anderen physikalischen Prozessen, die zu einem Wert führen, der für das Gerät selbst einzigartig und im normalen Systembetrieb wiederholbar ist. Wie unten beschrieben, kann der resultierende Wert als eindeutiger privater Schlüssel für die Kryptographie dienen, der im Wesentlichen jedes PUF-fähige Gerät mit einem eingebauten geheimen Schlüssel versieht.

Die PUF-Technologie ermöglicht nicht nur die Selbstbereitstellung, sondern fügt noch eine weitere Sicherheitsebene hinzu. Versuche, in das Gerät einzudringen, um diesen geräte-einzigartigen Wert freizulegen, verändern die Eigenschaften, die zu seiner Erzeugung verwendet werden, und verändern so den erzeugten Wert.

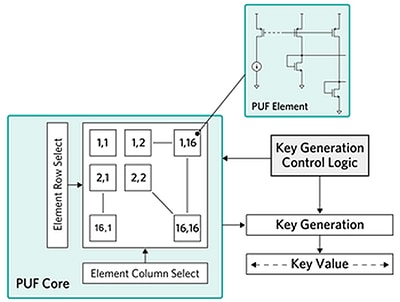

Obwohl es unterschiedliche PUF-Mechanismen gibt, bleibt der grundlegende Ansatz bei allen PUF-fähigen Geräten weitgehend gleich. Beispielsweise beruht die ChipDNA-PUF-Funktion von Maxim Integrated, die in seinem sicheren Mikrocontroller MAX32520 sowie in einigen Sicherheits-ICs verwendet wird, auf einem Array von analogen PUF-Elementen und einer Steuerlogik, um einen Schlüssel zu generieren (Abbildung 6).

Abbildung 6: Bei der ChipDNA-PUF-Technologie von Maxim Integrated werden zufällige Zustände eines Arrays von PUF-Elementen von der On-Chip-Steuerlogik verwendet, um einen konsistenten gerätespezifischen Schlüssel zu erzeugen. (Bildquelle: Maxim Integrated)

Abbildung 6: Bei der ChipDNA-PUF-Technologie von Maxim Integrated werden zufällige Zustände eines Arrays von PUF-Elementen von der On-Chip-Steuerlogik verwendet, um einen konsistenten gerätespezifischen Schlüssel zu erzeugen. (Bildquelle: Maxim Integrated)

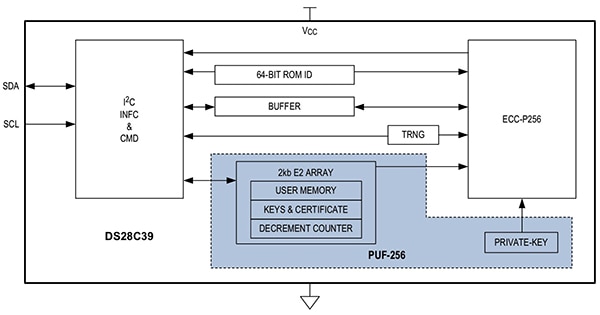

Im sicheren DS28C39 ECDSA-Authentifikator DS28C39 ECDSA von Maxim Integrated wird die ChipDNA-PUF-Ausgabe als privater Schlüssel für ECDSA-Operationen und als privater Schlüssel zur Sicherung zugehöriger Daten verwendet (Abbildung 7).

Abbildung 7: Der sichere DS28C39 ECDSA-Authentifikator von Maxim Integrated verwendet einen privaten Schlüssel, der von seinem On-Chip-ChipDNA-PUF-Schaltkreis erzeugt wird. (Bildquelle: Maxim Integrated)

Abbildung 7: Der sichere DS28C39 ECDSA-Authentifikator von Maxim Integrated verwendet einen privaten Schlüssel, der von seinem On-Chip-ChipDNA-PUF-Schaltkreis erzeugt wird. (Bildquelle: Maxim Integrated)

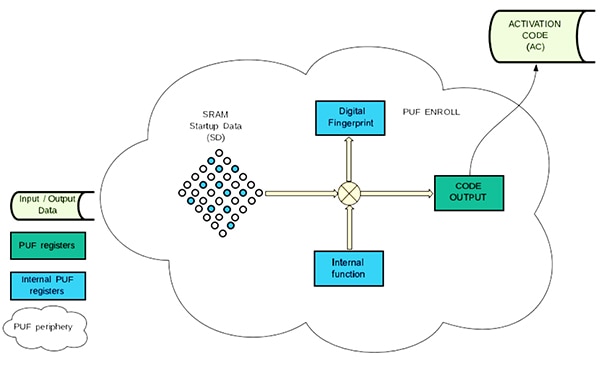

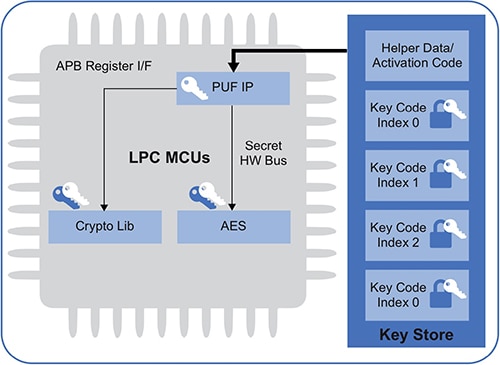

Für seine PUF-aktivierte LPC55SProzessorfamilie verwendet NXP die PUF-Technologie auf der Grundlage der Ausgabe, die durch den anfänglichen Zufallszustand eines SRAM-Arrays erzeugt wird (Abbildung 8).

<Abbildung 8: In ihrer PUF-Implementierung verwendet die LPC55S-Prozessorfamilie von NXP die Startdaten aus dem SRAM zur Erzeugung eines digitalen Fingerabdrucks und des zugehörigen Aktivierungscodes, der später zur Wiederherstellung des digitalen Fingerabdrucks und zur Verschlüsselung oder Generierung privater Schlüssel verwendet wird. (Bildquelle: NXP)

<Abbildung 8: In ihrer PUF-Implementierung verwendet die LPC55S-Prozessorfamilie von NXP die Startdaten aus dem SRAM zur Erzeugung eines digitalen Fingerabdrucks und des zugehörigen Aktivierungscodes, der später zur Wiederherstellung des digitalen Fingerabdrucks und zur Verschlüsselung oder Generierung privater Schlüssel verwendet wird. (Bildquelle: NXP)

Bei diesen Geräten beginnt die Verwendung von PUF mit einem Registrierungsvorgang, der einen eindeutigen digitalen Fingerabdruck und einen zugehörigen aktivierten Code erzeugt, die bis zur Ausführung eines neuen Registrierungsvorgangs gültig bleiben. Der Aktivierungscode wird im geschützten Flash des Geräts gespeichert und ermöglicht es dem Gerät, den digitalen Fingerabdruck aus den SRAM-Startdaten zu rekonstruieren, die beim Einschalten konsistent erzeugt werden.

Mit dem digitalen Fingerabdruck können Entwickler ihre eigenen Schlüssel verschlüsseln oder Schlüssel generieren. Bei diesem Vorgang gibt das Gerät einen Schlüsselcode zurück. Durch die Bereitstellung des Aktivierungscodes, des Schlüsselcodes und des Index können Entwickler das Gerät veranlassen, den gewünschten privaten Schlüssel aus dem entsprechenden On-Chip-Schlüsselschlitz zu entschlüsseln und an eine Kryptographie-Software-Bibliothek zu liefern. Schlüsselschlitz 0 bietet ein spezielles Schlüssel-Entschlüsselungsverfahren, das den Schlüssel über einen internen Bus direkt an die AES-Hardware-Kryptographie-Engine des Prozessors liefert (Abbildung 9).

In seiner Rolle bei der Schlüsselver- und -entschlüsselung dient die digitale PUF-Signatur des LPC55S als Schlüssel-Verschlüsselungsschlüssel (KEK), der traditionell verwendet wird, um den Schutz geheimer Daten im Ruhezustand oder bei der Übertragung zu verbessern. Die Verwendung eines KEK trägt dazu bei, die Anforderungen an einen größeren sicheren Speicher und damit verbundene interne Mechanismen zum Schutz geheimer Daten zu erleichtern.

Abbildung 9: Die LPC55S-Prozessorfamilie von NXP verwendet ihren digitalen Fingerabdruck als KEK, um Schlüssel zu entschlüsseln, die in ihrem Schlüsselspeicher geschützt sind und programmatisch mit dem zugehörigen Aktivierungscode, Schlüsselcode und Index referenziert werden. (Bildquelle: NXP)

Abbildung 9: Die LPC55S-Prozessorfamilie von NXP verwendet ihren digitalen Fingerabdruck als KEK, um Schlüssel zu entschlüsseln, die in ihrem Schlüsselspeicher geschützt sind und programmatisch mit dem zugehörigen Aktivierungscode, Schlüsselcode und Index referenziert werden. (Bildquelle: NXP)

Entwickler können ein KEK verwenden, um benutzerdefinierte Schlüssel und zugehörige Daten zu verschlüsseln und die verschlüsselten Ergebnisse in einem nicht sicheren, nicht flüchtigen Speicher zu speichern. Dieser Ansatz ermöglicht es Entwicklern, die verschiedenen Arten von Schlüsseln und zugehörigen Daten auch bei Geräten mit begrenzter sicherer Speicherung zu schützen. Mit der Verfügbarkeit von PUF-generierten KEKs können Entwickler sichere IoT-Bausteine implementieren, die in der Lage sind, Anwendungen über den gesamten Entwicklungszyklus hinweg zu schützen.

Fazit

Die Verfügbarkeit von dedizierten Sicherheits-ICs und sicheren Prozessoren mit Kryptographie-Beschleunigern hat die Fähigkeit der Entwickler, sichere Systeme aufzubauen, dramatisch verbessert. Dennoch hängen sichere Systeme entscheidend von der Sicherheit privater Schlüssel und anderer Daten ab, die mit Kryptographie-Mechanismen und -Protokollen verbunden sind. Sicherheitsvorrichtungen, die eine Reihe verschiedener Mechanismen einsetzen, bieten Schutz für geheime Daten im Ruhezustand, während der Übertragung und im Gebrauch. Mit diesen Geräten können Entwickler sicherere IoT-Lösungen entwickeln, ohne andere Designanforderungen zu gefährden.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.