Auch Hardware kann gehackt werden

Zur Verfügung gestellt von Nordamerikanische Fachredakteure von DigiKey

2019-12-16

Laut einem kürzlich erschienenen Forbes-Artikel hat die Anzahl der Angriffe auf IoT-Geräte um 300 % zugenommen, und es ist äußerst unwahrscheinlich, dass diese Zahl sich in naher Zukunft verringert. Die Zahl der momentan ausgelieferten IoT-fähigen Produkte ist enorm. Daher gilt es, eine Unmenge an Geräten zu sichern, insbesondere angesichts der immer raffinierteren Angreifer und Angriffsmethoden.

Zunahme der Hardware-Attacken

Die meisten Benutzer kennen die allgegenwärtigen Software-Attacken, und es gelingt ihnen immer besser, ihre Sicherheitssoftware auf dem neuesten Stand zu halten. Heute gehen die Hacker allerdings immer mehr zu Hardware-Attacken über. Mikroprozessoren und Mikrocontroller sind heute allgegenwärtig, in unseren Wohnungen wie auch in hochkomplizierten kritischen Systemen – und die Hacker werden immer besser darin, in diese einzudringen.

Laut IC Insights wurden 2018 mehr als 1 Billionen Halbleiterbausteine ausgeliefert, und jeder von ihnen bietet Hackern einen Angriffspunkt und mehr Möglichkeiten für offene und verdeckte Hardware-Attacken. Die Herausforderungen, die sich aus der Hardware ergeben, sind in vielerlei Hinsicht umfassender, gefährlicher und schwieriger als die beim Schutz von Software.

Es gibt unzählige Beispiele für Hardware-Attacken:

- Der Einsatz eines „Kill Switch“, mit dem ein Hacker wahlweise Chips deaktivieren kann. Wenn dabei auch nur ein Block in einem Chip korrumpiert wird, verhindert das den Zugriff auf den Systembus, die Daten erreichen nicht die anderen Blöcke, und das System wird ausgeschaltet.

- Ein Kill-Code-Befehl kann per Funksignal an eine Mikroantenne auf einem Chip gesendet werden. Ein Zeitzünder, programmiert bei der Herstellung des Chips, kann dann eine komplette Abschaltung zu einem bestimmten Zeitpunkt auslösen.

- Derartig kompromittierte Chips funktionieren scheinbar völlig normal, während sie aber Daten sammeln und übertragen oder Malware starten.

- Auf 2007 hergestellten Seagate-Festplatten wurden zwei verschiedene werkseitig installierte Trojaner und Malware gefunden. Damit wurden die Festplatten angewiesen, ihre Daten auf Websites in Peking hochzuladen.

- Das Smartphone Galaxy S4 wurde mit einem vorinstallierten Trojaner ausgeliefert, der sich als der Google Play Store ausgab. Angreifer konnten damit Anrufe abhören, E-Mails lesen, Finanzdaten abfangen und über die Kamera und das Mikrofon der Geräte die Benutzer ferngesteuert beobachten und abhören.

- Lenovo-PCs wurden aufgrund von Backdoor-Schwachstellen in den USA, in Großbritannien und in Australien verboten.

- Der Forscher Jonathan Brossard hat kürzlich eine neue Art von Malware vorgestellt, die sich so gut wie nicht wieder entfernen lässt. Die als Rakshasa bezeichnete Malware öffnet eine permanente Hintertür, die sich nur sehr schwer erkennen und noch schwerer eliminieren lässt.

- Glitch-Attacken führen zum Hardware-Ausfall, indem sie die Umgebungsvariablen eines Systems manipulieren, sodass Stromversorgung, Übertemperatursensoren oder Taktsignale unterbrochen werden. Angreifer fügen dann in den so erzeugten Unterbrechungen schädliche Anweisungen ein.

- Das Vorhandensein von Hardware-Hintertüren („Backdoors“) kommt insbesondere für die Sicherheitsbranche einem Alptraum gleich. Das gleiche gilt für böswillige Hardware-Modifikationen durch Insider.

Zu den Zielen von Hardware-Attacken zählen Authentifizierungs-Token, Komponenten der Kommunikationsinfrastruktur, Überwachungssysteme, Netzwerkanwendungen und immer mehr auch industrielle Steuerungssysteme.

Vorbeugung ist in verschiedenen Phasen nötig. Etwa auf der Designebene bei der Schaffung von vertrauenswürdigen Schaltungen, die alle Hardware-Ressourcen nutzen; auf der Fertigungsebene durch Spezifikationen und sicherheitsrelevante Eigenschaften; und im Anschluss an die Fertigung durch Logik-Bausteine, welche die Möglichkeiten von Angriffen minimieren. Die Realität sieht jedoch so aus, dass es vom Design bis hin zur Auslieferung und Nutzung reichlich Möglichkeiten für Hardware-Attacken gibt.

Eine Branche reagiert

Eines der Hauptprobleme bei der Umsetzung der Hardware-Sicherheit ist das Fehlen von modernen Standards. Um einen besseren Schutz vor Sicherheitslücken zu gewährleisten, bietet das U.S. National Institute of Standards and Technology (NIST) SP 800-193 Richtlinien für die Widerstandsfähigkeit von Plattform-Firmware (Platform Firmware Resiliency, PFR), die der Schaffung von Sicherheitsmechanismen zur Erkennung und Vermeidung unzulässiger Veränderungen dienen.

Sie gewährleisten, dass auf der gesamten System-Firmware ein Vertrauensanker (Root of Trust, RoT) geschaffen wird, der für Schutz, Erkennung und Wiederherstellung im Fall von Beschädigungen sorgt. Zur Einhaltung der Vorgaben muss das RoT-Gerät noch vor dem Booten Operationen an seiner eigenen Firmware durchführen können, ohne dass dazu externe Komponenten beansprucht werden.

Implementieren von mehr Sicherheit

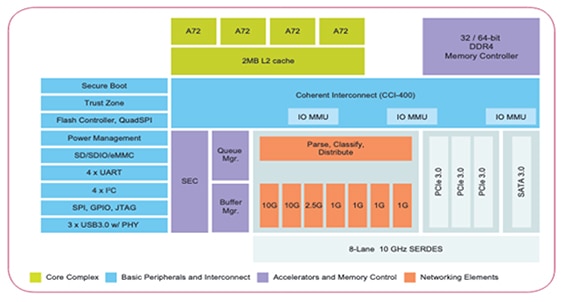

Die Embedded-Branche reagiert mit klaren Maßnahmen auf diese Hardware-Bedrohungen. So zielen beispielsweise die Prozessoren QorIQ LS1046A und LS1026A von NXP speziell auf Netzwerk-, Speicher-, Sicherheits- und Industrieanwendungen ab, die eine High-End-CPU mit außergewöhnlicher Paketverarbeitungsleistung und High-Speed-Schnittstellen benötigen. Zu ihren Merkmalen zählen eine Arm-TrustZone- und NXP-QorIQtrust-Architektur, sicheres Booten, sicheres Debugging, Manipulationserkennung und sichere Schlüsselspeicherung.

Abbildung 1: Das Blockschaltbild des LS1046A zeigt einen High-End-Baustein, der in Sachen Sicherheit neue Maßstäbe setzt. (Bildquelle: NXP)

Abbildung 1: Das Blockschaltbild des LS1046A zeigt einen High-End-Baustein, der in Sachen Sicherheit neue Maßstäbe setzt. (Bildquelle: NXP)

ARM TrustZone ist ein systemweiter Ansatz für eingebettete Sicherheit bei ARM Cortex-basierten Kernen, was sowohl MCUs als auch Hochleistungs-Mikroprozessoren einschließt. Die Technologie schafft zwei Umgebungen, die gleichzeitig auf demselben Kern ausgeführt werden: einen sicheren Bereich und einen unsicheren Bereich. Das ermöglicht Entwicklern die Sicherung ihrer Systeme schon ab den untersten Ebenen, was auch den Boot-Prozess einschließt. Durch die Schaffung eines solchen Sicherheits-Subsystems können die Ressourcen sowohl vor Software-Angriffen als auch vor gängigen Hardware-Attacken geschützt werden.

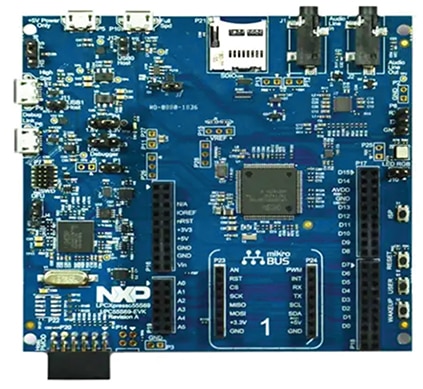

Die MCU LPC55S6x von NXP unterstützt bis zu vier widerrufbare oder „Certificate Authority“-Schlüssel. Der Vertrauensanker (RoT) wird geschaffen, indem der SHA-256-Hash-Digest (von vier öffentlichen RoT-Schlüsseln) in einer geschützten Flash-Region (Protected Flash Region, PFR) gespeichert wird. Diese Aufgabe lässt sich mit der von NXP angebotenen Entwicklungskarte LPCXpresso55S69 erheblich vereinfachen. Sie wurde speziell für die Evaluierung und Entwicklung mit der MCU LPC55S6x konzipiert, die auf der Arm-Cortex-M33-Architektur basiert (Abbildung 2). Die hocheffiziente Prozessorfamilie nutzt die neue Armv8-M-Architektur, um neue Leistungsniveaus und erweiterte Sicherheitsfunktionen wie Arm TrustZone und Koprozessorerweiterungen einzuführen.

Abbildung 2: Das C für Embedded-Anwendungen ist auf der Entwicklungskarte LPCXpresso55S69 von NXP zu finden. (Bildquelle: NXP)

Abbildung 2: Das C für Embedded-Anwendungen ist auf der Entwicklungskarte LPCXpresso55S69 von NXP zu finden. (Bildquelle: NXP)

Die Wissenschaft meldet sich zu Wort

Die Prozessor-Lieferkette ist echten Bedrohungen ausgesetzt, noch bevor die Bausteine vom Kunden eingesetzt werden. Von der Einführung von Designs bis zur ihrer Übertragung und Überarbeitung: Die Angriffe nehmen immer mehr zu. Die Herausforderungen nehmen kein Ende, und angesichts der Kosten für die Hardware-Sicherheit im Vergleich zur Software-Sicherheit sträuben sich viele Unternehmen noch immer gegen ihre Umsetzung. Es wird immer weitere Verbesserungen geben: bessere Analysemöglichkeiten, Speicherschutz zur Abwehr von Datenbankangriffen, Site-übergreifendem Skripting und Pufferüberläufen, manipulationssichere Gehäuse, verbesserte Sicherheitsfunktionen und Integration von kryptografischen Beschleunigern und bessere Kompromisse zwischen Sicherheit und Leistung.

Mittlerweile wurden wichtige Fortschritte erzielt, und die Branche ist bereit und willig, diese schnell zu übernehmen. So haben beispielsweise Forscher von der University of Cincinnati und der University of Wyoming kürzlich einen Algorithmus entwickelt, der Hardware vor Angriffen schützt, bei denen die Hacker Schwankungen der Leistung und der elektromagnetischen Strahlung in der Hardware eines Gerätes erkennen und ausnutzen. Sind solche Schwankungen erst einmal erkannt, können sie von Hackern genutzt werden, um verschlüsselte Informationen zu stehlen.

Die Forscher gingen laut Assistant Professor Mike Borowczak, Ph.D. an der University of Wyoming, von einer einfachen Prämisse aus: Es ist eigentlich egal, wie sicher man die Software macht. Wenn die Hardware Informationen zugänglich macht, können sämtliche Sicherheitsmechanismen umgangen werden. Riesige Mengen an Geräten sind für Hardware-Attacken empfänglich. Die kleinen und leichten Geräte verbrauchen nur ein Minimum an Leistung und werden so entwickelt, dass sie sehr energiesparend arbeiten. Doch leider wird diese Optimierung hinsichtlich Geschwindigkeit, Leistung, Platz und Kosten oft durch Kompromisse bei der Sicherheit erkauft.

Das Wissenschaftlerteam entwickelte einen Algorithmus, der die Hardware-Sicherheit erhöht, indem er dafür sorgt, dass in jedem Zyklus immer die gleiche Leistungsmenge verbraucht wird, und zwar über alle Zyklen hinweg. Während Angreifer bisher anhand von Leistungsmessungen in der Lage waren, die gewonnenen Informationen zu ihrem Vorteil zu nutzen, sind diese Informationen jetzt für sie völlig nutzlos. Der Leistungsverbrauch erhöht sich für diesen Vorteil um gerade einmal 5 %.

Ein bewegliches Ziel

Der Kampf um mehr Sicherheit und die zunehmende Raffinesse der Angriffe gleichen dem sprichwörtlichen Katz-und-Maus-Spiel. Ist es also möglich, ein völlig sicheres System zu schaffen? Nein. Die Unternehmen und die Managementteams an ihrer Spitze müssen die Realität der Hardware-Attacken sehr ernst nehmen. Unternehmen, die ihre Hardware-Sicherheit vernachlässigen, gehen das Risiko ein, weit mehr als das eingesparte Geld zu verlieren.

Haftungsausschluss: Die Meinungen, Überzeugungen und Standpunkte der verschiedenen Autoren und/oder Forumsteilnehmer dieser Website spiegeln nicht notwendigerweise die Meinungen, Überzeugungen und Standpunkte der DigiKey oder offiziellen Politik der DigiKey wider.